Newsletter - 2024-39

Tabla de Contenidos

- Newsletter - 2024-39

- Desafíos de ciberseguridad en gemelos digitales: amenazas y salvaguardas

- Ataques facilitados por un grupo vinculado a Irán en redes de Oriente Medio

- Empresas pagan múltiples veces a atacantes de ransomware

- Este phishing de Windows PowerShell tiene un potencial aterrador

- Ransomware 2024: Una amenaza fuera de control que podría destruir empresas y gobiernos

- AT&T pagará 13 millones de dólares para zanjar el caso de la FCC por la filtración de datos de 2023

- Kaspersky sale de EE.UU. y sustituye automáticamente el software por UltraAV, lo que suscita preocupación

Desafíos de ciberseguridad en gemelos digitales: amenazas y salvaguardas

| Categoría | Ciberseguridad |

| Nombre vulnerabilidad | Brecha de Seguridad |

| Brecha | Vulnerabilidad Interconexión |

| Criticidad | |

| Fuente | INCIBE |

Los Gemelos Digitales (Digital Twins) son representaciones virtuales exactas de objetos, sistemas o procesos físicos, que permiten monitorear, simular y analizar su comportamiento en tiempo real o a lo largo del tiempo. Estos modelos digitales, impulsados por tecnologías como el Big Data, el Internet de las Cosas (IoT), la inteligencia artificial (IA) y el machine learning, permiten crear simulaciones precisas que reaccionan igual que sus contrapartes físicas, ofreciendo un puente innovador entre el mundo físico y el digital.

El funcionamiento de los gemelos digitales se basa en la recopilación de datos en tiempo real a través de sensores ubicados en los objetos físicos. Estos datos, que pueden incluir desde condiciones operativas hasta el rendimiento del objeto, se utilizan para construir y actualizar un modelo digital. Este modelo permite a los operadores y desarrolladores simular diversos escenarios, optimizar procesos y predecir posibles fallos antes de que ocurran en el mundo real.

Entre las aplicaciones más destacadas de los gemelos digitales se encuentran:

- Industria manufacturera: Se simulan máquinas y líneas de producción para identificar mejoras en la eficiencia, prever problemas de mantenimiento y optimizar el rendimiento.

- Salud: Se crean gemelos digitales de órganos humanos o pacientes completos, lo que permite simular tratamientos médicos sin riesgos y personalizar la atención.

- Transporte: En trenes, aviones y automóviles, los gemelos digitales permiten predecir fallos mecánicos y optimizar el mantenimiento preventivo.

- Ciudades inteligentes: Se utilizan para modelar infraestructuras urbanas, lo que mejora la gestión de recursos y la planificación urbana.

Los gemelos digitales presentan múltiples ventajas que los convierten en una herramienta poderosa para diversas industrias. Entre sus principales beneficios destacan:

- Reducción de costos: Simular cambios en el gemelo digital elimina la necesidad de realizar pruebas físicas costosas, lo que ahorra tiempo y recursos.

- Mantenimiento predictivo: La capacidad de prever fallos antes de que ocurran mejora la durabilidad de los equipos y reduce tiempos de inactividad no planificados.

- Toma de decisiones mejorada: Los escenarios simulados permiten decisiones informadas, basadas en datos precisos, sobre cambios operativos o ajustes en los sistemas.

El éxito de los gemelos digitales depende de la integración de varias tecnologías avanzadas, entre las que destacan:

- Big Data: Permite la recopilación y análisis de grandes volúmenes de datos, que alimentan los modelos digitales.

- Inteligencia artificial y machine learning: Estas tecnologías permiten que el gemelo digital aprenda de los datos históricos y en tiempo real, mejorando sus predicciones y capacidades de respuesta.

- IoT: Los sensores que capturan datos en tiempo real son esenciales para mantener la precisión y actualización continua de los gemelos digitales.

A pesar de sus numerosas ventajas, los gemelos digitales también presentan importantes desafíos, especialmente en el ámbito de la ciberseguridad. Al estar interconectados con sistemas físicos, los gemelos digitales se convierten en puntos vulnerables ante posibles ciberataques. Una brecha de seguridad podría afectar gravemente la operatividad de equipos industriales, causar fallos mecánicos e incluso comprometer la seguridad de los trabajadores.

Un ejemplo concreto de estos riesgos lo encontramos en compañías ferroviarias que utilizan gemelos digitales para el mantenimiento preventivo de sus trenes. Si los datos que alimentan al gemelo digital son manipulados maliciosamente, podrían desencadenarse fallos mecánicos que pondrían en riesgo tanto a los trenes como a los pasajeros.

Es fundamental que las organizaciones que implementan gemelos digitales identifiquen y gestionen adecuadamente los riesgos de ciberseguridad. Para garantizar la integridad y seguridad de estos sistemas, es necesario adoptar una serie de medidas específicas:

- Análisis exhaustivo de riesgos: Las organizaciones deben llevar a cabo una evaluación detallada de las posibles vulnerabilidades en sus gemelos digitales y los sistemas físicos asociados.

- Contramedidas adaptadas: Las estrategias de seguridad tradicionales pueden no ser suficientes. Se requieren soluciones diseñadas específicamente para proteger las particularidades de los gemelos digitales.

- Involucrar a todas las partes interesadas: Desde la alta dirección hasta los operadores, todos deben estar comprometidos con la seguridad del sistema. Los proveedores externos también juegan un papel clave en la implementación de medidas preventivas.

- Actualización continua: Dado que las amenazas cibernéticas evolucionan, es crucial que las defensas de los gemelos digitales se mantengan actualizadas con las últimas soluciones de seguridad.

Los gemelos digitales representan una innovación crucial en la era digital, proporcionando una herramienta versátil para la simulación, optimización y predicción en una amplia variedad de sectores. Desde la fabricación hasta la atención médica y el transporte, su capacidad para reducir costos, mejorar la eficiencia y apoyar en la toma de decisiones estratégicas los convierte en un activo invaluable. Sin embargo, como cualquier tecnología avanzada, los gemelos digitales también presentan desafíos, particularmente en términos de ciberseguridad. Para aprovechar al máximo sus beneficios, las organizaciones deben ser proactivas en la identificación y mitigación de riesgos, asegurando que estos modelos virtuales se mantengan seguros y confiables en su conexión con el mundo físico.

Ataques facilitados por un grupo vinculado a Irán en redes de Oriente Medio

| Categoría | Ciberseguridad |

| Nombre vulnerabilidad | UNC1860 |

| Brecha | Acceso inicial |

| Criticidad | |

| Fuente | Security Boulevar |

Un grupo de amenazas persistentes avanzadas (APT) vinculado a la agencia de inteligencia de Irán está facilitando ataques en redes de Oriente Medio. Investigadores de Mandiant, una empresa propiedad de Google, han identificado a UNC1860, un grupo asociado con el Ministerio de Inteligencia y Seguridad de Irán (MOIS), que proporciona acceso inicial a otros hackers iraníes. Estos ataques están dirigidos a gobiernos y organizaciones de telecomunicaciones en la región, utilizando herramientas especializadas y puertas traseras pasivas para establecer acceso persistente y a largo plazo en redes de alta prioridad.

Entre sus herramientas principales se encuentra un controlador del modo kernel de Windows reutilizado de un software antivirus iraní legítimo, lo que demuestra sus habilidades en ingeniería inversa y evasión de detección. Las capacidades de UNC1860 lo convierten en un actor de amenazas formidable, apoyando diversos objetivos que van desde el espionaje hasta operaciones de ataque en redes.

Además, el grupo utiliza shells web y droppers, como STAYSHANTE y SASHEYAWAY, en servidores comprometidos, permitiendo a otros grupos continuar con sus operaciones. UNC1860 obtiene acceso inicial explotando servidores vulnerables expuestos a internet y desplegando shells web, seguido de la implementación de utilidades adicionales y un conjunto selectivo de implantes pasivos diseñados para ser más sigilosos que las puertas traseras comunes.

Investigaciones de Mandiant indican que UNC1860 ha estado activo durante varios años y ha colaborado con otros grupos de amenazas iraníes como APT34, facilitando movimiento lateral en redes comprometidas y apuntando a objetivos en Arabia Saudita y Qatar.

Empresas pagan múltiples veces a atacantes de ransomware

| Categoría | Ciberseguridad |

| Nombre vulnerabilidad | Ransomware |

| Brecha | Varias infracciones de seguridad |

| Criticidad | |

| Fuente | Security Boulevar |

Un informe reciente de Semperis revela que casi un tercio de las empresas afectadas por ataques de ransomware pagaron rescates en múltiples ocasiones el año pasado. La encuesta, realizada a 900 ejecutivos de TI y seguridad de Francia, Alemania, Reino Unido y EE. UU., muestra que el 32% de las organizaciones optaron por realizar múltiples pagos. Las empresas alemanas fueron particularmente vulnerables, con casi la mitad realizando cuatro o más pagos, en comparación con el 20% en EE. UU.

Más de un tercio de las empresas que pagaron rescates no recibieron claves de descifrado o recibieron claves corruptas. En EE. UU. y Reino Unido, casi el 85% de las empresas experimentaron un ataque de ransomware en los últimos 12 meses, y el 75% pagaron un rescate para recuperar el control de sus datos, con alrededor del 10% pagando más de $600,000. Además, el 87% reportaron algún nivel de interrupción operativa después de los ataques.

El 80% de los ataques comprometieron sistemas de identidad de TI como Microsoft Active Directory o Entra ID, y el 61% de las organizaciones admitieron que carecen de sistemas de respaldo dedicados para estas plataformas críticas. Casi tres cuartas partes de las empresas también dijeron que sufrieron múltiples ataques durante el mismo período.

Devin Ertel, CISO de Menlo Security, destacó que la decisión de pagar un rescate es única para cada organización y situación, y nunca se debe considerar que el problema está resuelto simplemente pagando. Ngoc Bui, experta en ciberseguridad en Menlo Security, agregó que no pagar podría ser más dañino, especialmente para organizaciones involucradas en infraestructura crítica. Carlo Edwards, investigador principal de inteligencia de amenazas en Ontinue, señaló que pagar un rescate puede ser más rentable en algunos casos, pero advirtió que una vez que una organización paga, es probable que se realicen intentos adicionales en un corto período.

Nathan Eddy, periodista especializado en TI empresarial y seguridad, resumió que los operadores de ransomware pueden dejar una puerta trasera para intentar futuros accesos o vender el método de acceso a múltiples grupos, lo que subraya la importancia de abordar estos métodos de acceso con rapidez y vigilancia.

Este phishing de Windows PowerShell tiene un potencial aterrador

| Categoría | Ciberseguridad |

| Nombre vulnerabilidad | Malware |

| Brecha | Robo de credenciales mediante ejecución remota de comandos en PowerShell |

| Criticidad | |

| Fuente | Krebson Security |

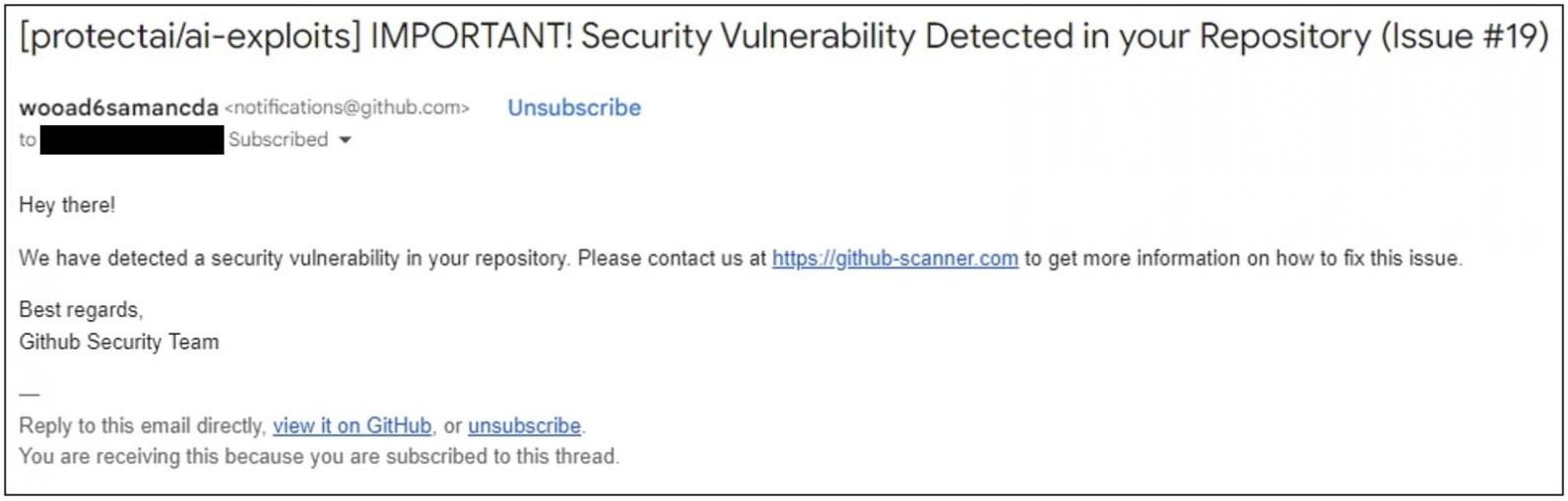

Esta semana, muchos usuarios de GitHub recibieron un correo electrónico de phishing que alertaba sobre vulnerabilidades críticas en su código. Al hacer clic en el enlace proporcionado los usuarios eran llevados a la página web “github-scanner[.]com” que solicitaba verificar que no eran bots mediante una combinación de teclas en el teclado de Windows. Este proceso desencadenaba la descarga de malware diseñado para robar contraseñas.

La investigación se complica cuando se observa que el correo de origen es una dirección legítima de github, notifications@github[.]com, y firmada con “Best regards, Github Security Team”.

Correo de notificación de Github - Fuente: Cody Nash

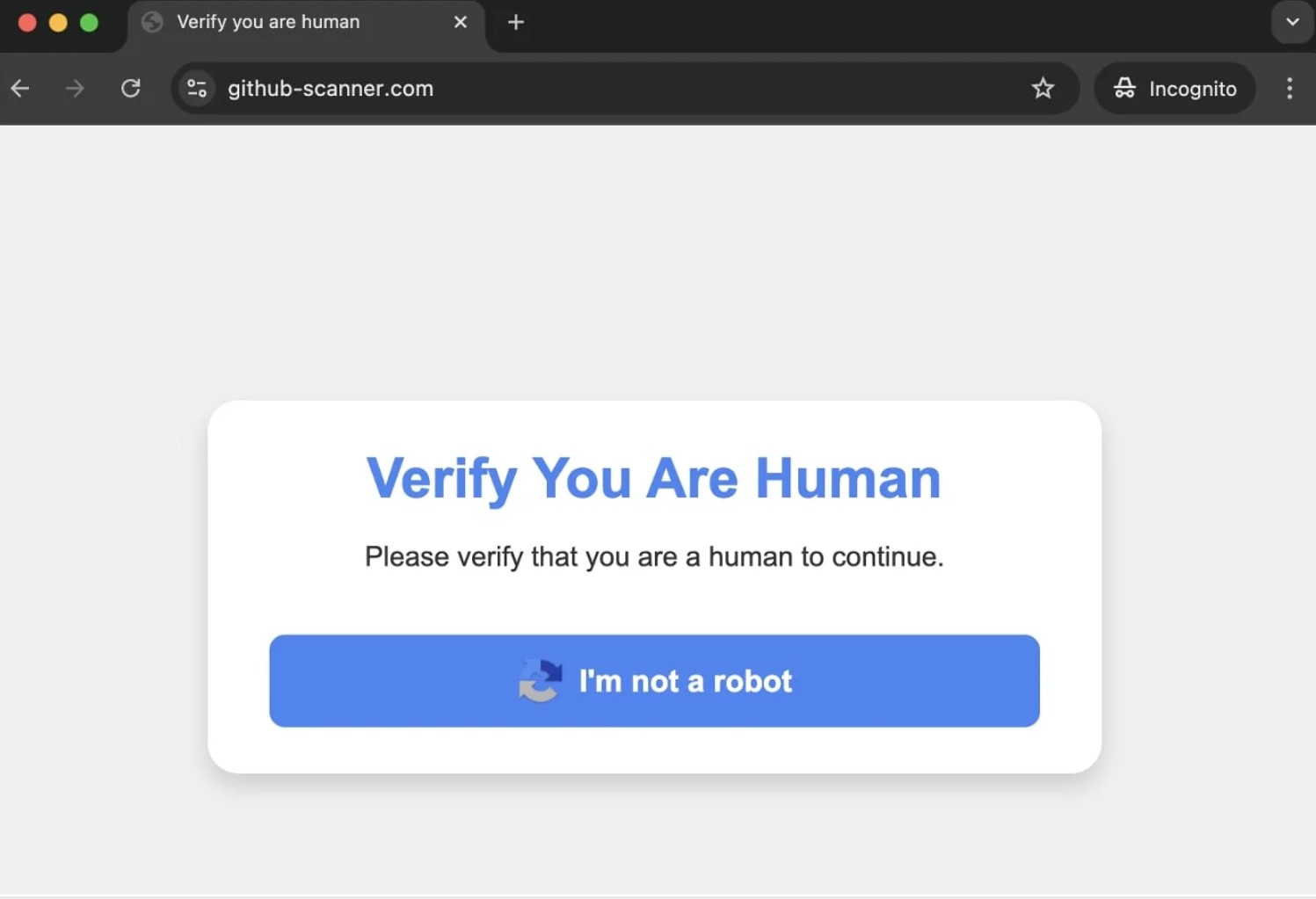

Seguir el enlace dirige a los usuarios a un sitio web malicioso, github-scanner[.]com en el que un falso catpcha les solicita que verifiquen si son humanos. Este dominio no está afiliado a GitHub y solo se está utilizando para propagar malware. Lo más recomendable en este sentido, es realizar un bloqueo preventivo para evitar el error humano.

Falso captcha en el dominio malicioso - Fuente: BleepingComputer

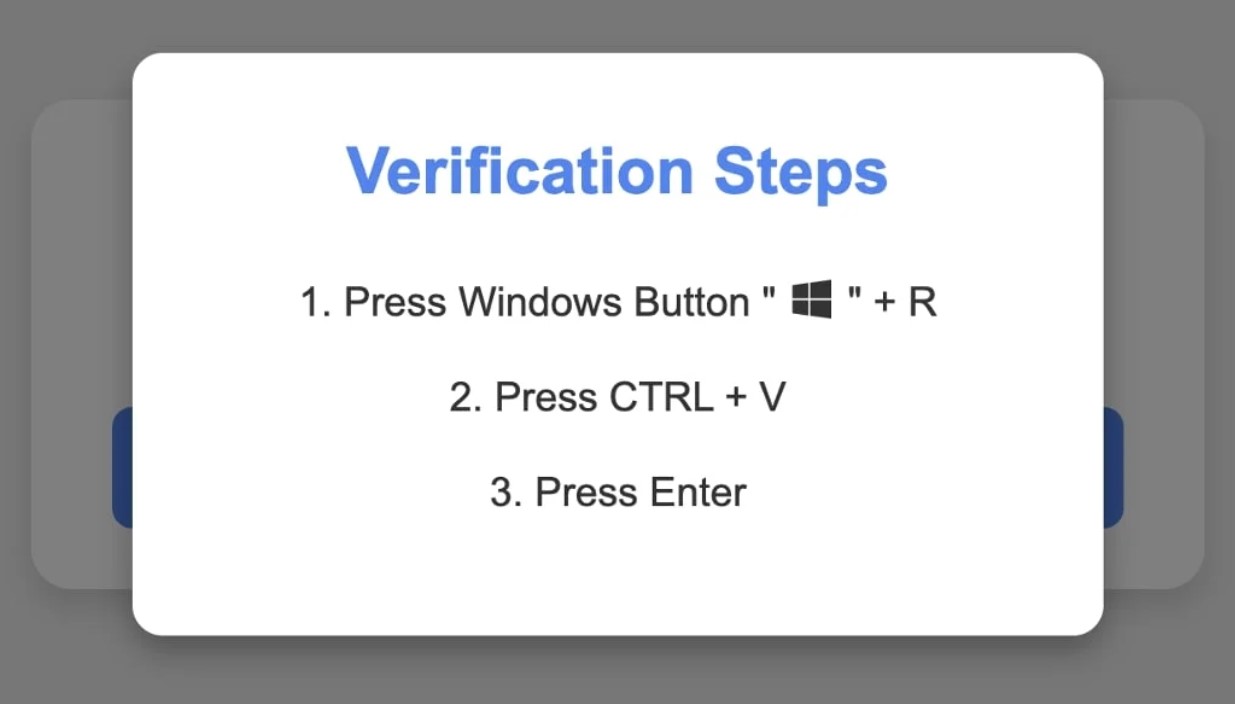

En el captcha se les pedía presionar las teclas de Windows + R, abrir el cuadro de ejecución de Windows, y pegar código malicioso desde el portapapeles. Luego, al pulsar Enter, el comando de PowerShell descargaba y ejecutaba un archivo llamado “l6e.exe,” identificado como Lumma Stealer, un malware que roba credenciales almacenadas en el PC de la víctima.

Instrucciones para demostrar que eres humano - Fuente: BleepingComputer

Si bien los usuarios más experimentados probablemente no cayeron en esta trampa, este tipo de ataque podría ser mucho más efectivo contra usuarios menos conocedores de tecnología, quienes podrían no estar familiarizados con PowerShell o sus riesgos. Aunque sería ideal deshabilitar o restringir PowerShell para estos usuarios, Microsoft desaconseja hacerlo ya que podría afectar procesos críticos del sistema. No obstante, contar con un buen sistema XDR puede ayudarnos a evitar estas situaciones en el futuro ya que la mayoría de estas aplicaciones de seguridad analizan el comportamiento de powershell.

Es crucial compartir esta información con usuarios de Windows menos experimentados ya que podría prevenir futuras infecciones, este tipo de ataques tiene un gran potencial para volverse más sofisticado y exitoso en el futuro.

Ransomware 2024: Una amenaza fuera de control que podría destruir empresas y gobiernos

| Categoría | Ciberseguridad |

| Nombre vulnerabilidad | Ransomware-as-a-Service (RaaS) |

| Brecha | Compromiso de sistemas y extorsión mediante cifrado de datos |

| Criticidad | |

| Fuente | Threatpost - IT Digital Security - Sophos |

En 2024, el ransomware ha alcanzado proporciones catastróficas. Según los últimos estudios, el 59% de las empresas han sufrido al menos un ataque en el último año. Este dato es alarmante por sí solo, pero lo más preocupante es que estos ataques no son eventos aislados. El incremento respecto a años anteriores sugiere que las estrategias defensivas implementadas por muchas organizaciones no son suficientes para detener a los ciberdelincuentes. Peor aún, el 70% de los ataques resultaron en el cifrado de los datos, lo que implica una paralización total de las operaciones hasta que se pague un rescate o, en el peor de los casos, una pérdida definitiva de información crítica.

Lo que antes se percibía como un riesgo para grandes corporaciones y entidades gubernamentales, ahora afecta a todo tipo de organizaciones, incluidas las pequeñas y medianas empresas (pymes), que no cuentan con los recursos necesarios para defenderse adecuadamente. En España, el aumento del 90% en ataques muestra que el país no es la excepción, y sectores clave como la salud, banca y telecomunicaciones se encuentran en la mira de los criminales.

El problema es global. Según el NCC Group, los grupos de ransomware-as-a-service (RaaS) como Lockbit, Hiveleaks y BlackBasta han intensificado su actividad. Lockbit, por ejemplo, fue responsable de 62 ataques solo en julio de 2024, lo que revela una aceleración implacable de sus operaciones. No estamos ante ciberdelincuentes aficionados; estos son grupos organizados que operan con la precisión y la disciplina de una empresa, y están enfocados en maximizar el daño a sus objetivos.

Cifras de 2024

- 59% de las organizaciones atacadas en el último año

- 70% de los ataques resultan en cifrado de datos críticos

- Aumento del 90% en ataques en España

- Multiplicación por cinco de las demandas de rescate

La razón detrás de este incremento alarmante en ataques es clara: los ciberdelincuentes se están profesionalizando. No solo emplean tácticas más sofisticadas para infiltrarse en sistemas, sino que las demandas de rescate se han multiplicado por cinco. Esto se debe a su enfoque en sectores más lucrativos y críticos, como la infraestructura de servicios esenciales (electricidad, salud, transporte), donde el impacto de un ataque es devastador. Estos criminales no están simplemente en busca de ganancias rápidas, están apuntando a destruir la estabilidad y operatividad de sus objetivos para obtener pagos exorbitantes.

Lo más preocupante es que muchas organizaciones están pagando los rescates. Esto crea un ciclo perverso en el que los ciberdelincuentes se ven incentivados a seguir utilizando ransomware como su modelo de negocio principal. Los seguros cibernéticos, que cubren en algunos casos el pago de rescates, no están ayudando a resolver el problema. Por el contrario, están facilitando el crecimiento del ransomware, ya que los criminales saben que las víctimas, desesperadas por recuperar sus datos, cederán ante sus demandas.

A pesar del crecimiento exponencial en la amenaza del ransomware, nos encontramos con que el 32% de los ataques se originaron en vulnerabilidades no parcheadas. Este dato revela un problema aún mayor: muchas organizaciones no están tomando medidas de seguridad básicas para protegerse. ¿Cómo es posible que en pleno 2024 las empresas sigan dejando puertas abiertas para que los criminales ingresen a sus sistemas?

La realidad es que muchas organizaciones, especialmente pymes, carecen de los recursos y el conocimiento necesarios para implementar defensas adecuadas. Esto las convierte en presas fáciles para los ciberdelincuentes, que explotan debilidades que podrían haberse evitado simplemente actualizando el software o implementando parches de seguridad.

La falta de preparación tiene consecuencias devastadoras. Entre 2022 y 2023, el 62% de las empresas que fueron atacadas experimentaron una disminución en los ingresos, mientras que el 48% sufrió un daño reputacional significativo. Los costos no se limitan a los rescates pagados, sino que incluyen la pérdida operativa, la interrupción de negocios y los costos asociados con la recuperación de datos.

Uno de los aspectos más alarmantes de este aumento en ataques es que los ciberdelincuentes ahora están focalizando sus esfuerzos en infraestructuras críticas. En España, el sector de infraestructuras esenciales ha sido uno de los más afectados, y esto tiene consecuencias gravísimas. No solo está en juego la operatividad de empresas privadas, sino que la seguridad pública y el bienestar de los ciudadanos están en peligro.

Ataques a la banca, telecomunicaciones y al sistema de salud podrían provocar caos masivo. Imagine hospitales sin acceso a los historiales médicos de los pacientes o servicios financieros paralizados durante días. La amenaza de un colapso sistémico está más cerca de lo que creemos, y la falta de acción inmediata por parte de las organizaciones afectadas y los gobiernos solo agrava el problema.

Si no se actúa de inmediato, el ransomware se seguirá cobrando víctimas. Pero hay acciones que pueden marcar la diferencia:

-

Implementar copias de seguridad robustas: Muchas organizaciones están siendo atacadas en sus sistemas principales y en sus copias de seguridad. Es esencial contar con copias offline o almacenadas en la nube, fuera del alcance de los atacantes.

-

Actualizar constantemente el software y los parches de seguridad: Las vulnerabilidades no parcheadas siguen siendo una de las mayores puertas de entrada para los ataques. Es imprescindible implementar parches de seguridad de manera inmediata y continua.

-

Adoptar las directrices de la NIS2: En la Unión Europea, la directiva NIS2 obliga a sectores críticos a reforzar sus medidas de seguridad. En España, el cumplimiento con esta directiva es vital para proteger sectores clave como energía, salud y transporte. La cooperación entre sectores se vuelve esencial para una respuesta rápida y efectiva ante ataques.

Si el panorama actual no cambia, estamos caminando hacia un futuro sombrío en el que el ransomware será el arma predilecta para desestabilizar sociedades y economías enteras. Los ciberdelincuentes se han reorganizado y están consolidando sus operaciones. Con grupos como Lockbit, Hiveleaks y BlackBasta a la cabeza, el número de ataques exitosos continúa en aumento, y nada parece detenerlos.

Las empresas deben actuar ahora. La prevención es la única defensa que puede evitar un colapso. No se trata solo de proteger datos o de ahorrar dinero en rescates; estamos hablando de la supervivencia de las organizaciones y la estabilidad de sectores esenciales para la sociedad.

Si no se implementan medidas más estrictas, si no se invierte en ciberseguridad y si no se toma en serio la magnitud de esta amenaza, en poco tiempo podríamos ver cómo caen organizaciones enteras, incapaces de levantarse tras un ataque devastador. El tiempo para actuar es ahora.

AT&T pagará 13 millones de dólares para zanjar el caso de la FCC por la filtración de datos de 2023

| Categoría | Seguridad en la nube |

| Nombre vulnerabilidad | Brecha de seguridad en proveedor externo |

| Brecha | Exposición de datos sensibles de casi 9 millones de clientes debido a fallos en la protección de la nube y falta de controles adecuados sobre terceros |

| Criticidad | |

| Fuente | Security Boulevar |

AT&T pagará $13 millones para resolver una investigación de la Comisión Federal de Comunicaciones (FCC) sobre si la empresa protegía adecuadamente la información de sus clientes tras una violación de seguridad a principios de 2023. Cerca de 9 millones de clientes fueron afectados cuando hackers accedieron al entorno en la nube de un proveedor externo, lo que llevó a cuestionar la solidez de los sistemas de seguridad de AT&T.

El incidente destaca el riesgo creciente de ataques a la cadena de suministro, especialmente en un entorno donde muchas empresas almacenan datos en la nube. La FCC enfatizó la responsabilidad de los proveedores de servicios en proteger los datos de sus clientes, incluso cuando son gestionados por terceros. El acuerdo con la FCC establece que AT&T debe mejorar su seguridad, implementar controles sobre sus proveedores y realizar auditorías anuales.

Este incidente se suma a otra filtración de datos de AT&T, donde hackers accedieron a registros de llamadas y mensajes de texto de millones de clientes. El acuerdo con la FCC subraya la importancia de reforzar las prácticas de privacidad y protección de datos en la era digital.

Kaspersky sale de EE.UU. y sustituye automáticamente el software por UltraAV, lo que suscita preocupación

| Categoría | Ciberseguridad |

| Nombre vulnerabilidad | Kaspersky |

| Brecha | Datos sensibles |

| Criticidad | |

| Fuente | The Hacker News |

El 24 de septiembre de 2024, Kaspersky anunció su retirada definitiva del mercado estadounidense como consecuencia de una prohibición impuesta por el gobierno de Estados Unidos, que entrará en vigor el 29 de septiembre. Esta prohibición forma parte de una serie de medidas tomadas por el gobierno estadounidense, citando preocupaciones de seguridad nacional sobre la posibilidad de que Kaspersky, una compañía rusa de ciberseguridad, pueda ser utilizada por las autoridades rusas para acceder a datos sensibles o comprometer la seguridad nacional de Estados Unidos.

La reacción de Kaspersky a esta prohibición ha sido controvertida. En lugar de dejar que sus productos simplemente dejen de funcionar en los dispositivos de los usuarios estadounidenses, la empresa tomó la decisión de reemplazar automáticamente su software antivirus con un nuevo producto llamado UltraAV, desarrollado por Pango Group, una compañía estadounidense. Este reemplazo se llevó a cabo sin el consentimiento explícito de los usuarios, lo que generó una ola de críticas y preocupación en la comunidad tecnológica y entre los usuarios del software.

Muchos usuarios se encontraron con que, sin previo aviso claro, el software de Kaspersky había sido desinstalado y sustituido por UltraAV, lo que levantó serias preocupaciones sobre la naturaleza del nuevo programa. Dado que UltraAV es relativamente desconocido y no ha sido ampliamente evaluado por organizaciones independientes de pruebas de seguridad, los usuarios expresaron su inquietud sobre la eficacia y seguridad del producto. Aunque algunos recibieron correos electrónicos informativos por parte de Kaspersky antes del cambio, muchos otros no fueron adecuadamente notificados sobre que su software sería reemplazado automáticamente.

Uno de los principales puntos de crítica ha sido la falta de transparencia en la comunicación. A pesar de los esfuerzos de Kaspersky para garantizar una transición sin problemas, la instalación forzada del software UltraAV generó confusión y temor entre los clientes. Muchos usuarios temieron que este cambio pudiera comprometer sus sistemas, al no estar seguros de la procedencia y fiabilidad del nuevo software. En foros y redes sociales, se reportaron casos de personas que intentaron desinstalar UltraAV solo para encontrar que el software volvía a instalarse tras reiniciar sus computadoras, lo que intensificó las dudas sobre el control que tenían los usuarios sobre sus dispositivos.

Desde el punto de vista de Kaspersky, la decisión de asociarse con UltraAV fue vista como una medida para asegurar que sus usuarios en Estados Unidos no se quedaran sin protección antivirus tras la salida de la compañía del país. Kaspersky afirmó que la colaboración con UltraAV pretendía mantener la continuidad de la seguridad digital para sus clientes, minimizando cualquier posible interrupción en la protección contra ciberamenazas. Sin embargo, los usuarios se han quejado de no haber tenido la oportunidad de optar por otras soluciones de seguridad y de la falta de consentimiento para realizar este cambio de software.

Además de UltraAV, algunos usuarios que tenían suscripciones al servicio de VPN de Kaspersky también notaron que sus sistemas se vieron modificados con la adición automática de UltraVPN, otro servicio ofrecido por Pango Group, lo que solo aumentó las preocupaciones sobre la naturaleza de las sustituciones automáticas y las posibles implicaciones de privacidad.

La salida de Kaspersky del mercado estadounidense no solo marca el fin de su presencia en este territorio, sino que también pone en relieve las tensiones políticas y regulatorias entre Rusia y Estados Unidos en materia de ciberseguridad. Mientras tanto, los usuarios estadounidenses afectados ahora se enfrentan a la difícil decisión de continuar con UltraAV bajo sus suscripciones existentes o buscar otras soluciones de seguridad con un historial más establecido y con pruebas independientes que respalden su eficacia.

__