Newsletter - 2024-49

Tabla de Contenidos

- Newsletter - 2024-49

- “Rockstar 2fa” phishing-as-a-service ataca a usuarios de Microsoft 365 con técnicas AITM

- Microsoft repara fallos críticos de seguridad: ai, cloud y Dynamics 365

- SWG y Zero Trust: Claves para la seguridad en la nube y entornos descentralizados

- Ataques de phishing por voz: Cómo prevenirlos y responder a ellos

- Revelan el primer bootkit uefi para linux: Bootkitty y su impacto en la ciberseguridad

- Un fallo crítico en un plugin antispam de WordPress expone a más de 200.000 sitios web a ataques remotos

- Operación Undercut: Campaña de desinformación Rusa usando IA y falsificación de noticias para desestabilizar el apoyo a Ucrania

“Rockstar 2fa” phishing-as-a-service ataca a usuarios de Microsoft 365 con técnicas AITM

| Categoría | Ciberseguridad |

| Nombre vulnerabilidad | Rockstar 2FA (basado en DadSec/Phoenix) |

| Brecha | Compromiso de credenciales mediante bypass de autenticación multifactor |

| Criticidad | |

| Fuente | The Hacker News |

Investigadores de ciberseguridad alertan sobre campañas de correos electrónicos maliciosos que utilizan un kit de phishing como servicio (PhaaS) llamado Rockstar 2FA, con el objetivo de robar credenciales de cuentas de Microsoft 365.

La campaña emplea un ataque AitM (adversary-in-the-middle), que permite a los atacantes interceptar credenciales de usuario y cookies de sesión. Esto significa que incluso los usuarios con autenticación de múltiples factores (MFA) habilitada pueden seguir siendo vulnerables. Los investigadores de Trustwave, Diana Solomon y John Kevin Adriano, explicaron que Rockstar 2FA es una versión actualizada del kit de phishing DadSec (también conocido como Phoenix). Microsoft está rastreando a los desarrolladores y distribuidores de esta plataforma PhaaS bajo el nombre de Storm-1575.

Como sus predecesores, el kit de phishing se promociona a través de servicios como ICQ, Telegram y Mail.ru, bajo un modelo de suscripción que cuesta 200 dólares por dos semanas (o 350 dólares por un mes). Esto permite que los cibercriminales, incluso aquellos con poca o ninguna experiencia técnica, puedan llevar a cabo campañas a gran escala. Algunas de las características del Rockstar 2FA incluyen bypass de autenticación de dos factores (2FA), recolección de cookies de 2FA, protección contra bots, temas de página de inicio de sesión que imitan servicios populares, enlaces completamente indetectables (FUD) e integración con bots de Telegram.

También afirma contar con un “panel de administración moderno y fácil de usar” que permite a los clientes seguir el estado de sus campañas de phishing, generar URLs y archivos adjuntos, e incluso personalizar los temas aplicados a los enlaces creados.

Las campañas de correo electrónico observadas por Trustwave utilizan diversos vectores de acceso inicial, como URLs, códigos QR y archivos adjuntos en documentos, que se incrustan dentro de mensajes enviados desde cuentas comprometidas o herramientas de spam. Los correos electrónicos emplean diversas plantillas de enganche, que van desde notificaciones de intercambio de archivos hasta solicitudes de firmas electrónicas.

Además de utilizar redireccionadores de enlaces legítimos (por ejemplo, URLs acortadas, redirecciones abiertas, servicios de protección de URLs o servicios de reescritura de URLs) para evadir la detección por antispam, el kit incorpora comprobaciones antibot mediante Cloudflare Turnstile, intentando evitar el análisis automatizado de las páginas de phishing AitM.

Trustwave indicó que la plataforma utiliza servicios legítimos como Atlassian Confluence, Google Docs Viewer, LiveAgent, y Microsoft OneDrive, OneNote, y Dynamics 365 Customer Voice para alojar los enlaces de phishing. Esto destaca que los actores de amenazas están aprovechando la confianza que generan estas plataformas. “El diseño de la página de phishing se asemeja estrechamente a la página de inicio de sesión de la marca que se imita, a pesar de las numerosas ofuscaciones aplicadas al código HTML”, explicaron los investigadores. “Toda la información proporcionada por el usuario en la página de phishing es enviada inmediatamente al servidor AitM. Las credenciales exfiltradas se utilizan luego para recuperar la cookie de sesión de la cuenta objetivo.”

Paralelamente, Malwarebytes detalló una campaña de phishing denominada Beluga, que emplea archivos .HTM adjuntos para engañar a los destinatarios de los correos electrónicos e inducirlos a introducir sus credenciales de Microsoft OneDrive en un formulario falso, que luego se exfiltran a un bot de Telegram.

Además, se ha encontrado que enlaces de phishing y anuncios engañosos de juegos de apuestas en redes sociales impulsan aplicaciones de adware como MobiDash, así como aplicaciones financieras fraudulentas que roban datos personales y dinero bajo la apariencia de promesas de retornos rápidos. “Los juegos de apuestas anunciados se presentan como oportunidades legítimas para ganar dinero, pero están cuidadosamente diseñados para engañar a los usuarios y hacerles depositar fondos que nunca volverán a ver”, explicó Mahmoud Mosaad, analista de Group-IB CERT.

“Mediante estas aplicaciones fraudulentas y sitios web, los estafadores roban tanto información personal como financiera de los usuarios durante el proceso de registro. Las víctimas pueden sufrir pérdidas financieras significativas, con algunas reportando pérdidas superiores a los 10,000 dólares”, afirmó Mosaad. Esto destaca el riesgo que suponen estas tácticas para los usuarios y la necesidad de mejorar la conciencia sobre las amenazas cibernéticas.

Las campañas de phishing como las descritas en este informe representan una amenaza significativa para los usuarios y organizaciones. La explotación de plataformas legítimas y el uso de técnicas avanzadas de evasión, como el bypass de 2FA y la recolección de cookies de sesión, demuestran la sofisticación de los atacantes. La falta de preparación de muchos usuarios y la confianza ciega en plataformas reconocidas hacen que estas campañas sean aún más efectivas. Es esencial que los usuarios y las organizaciones implementen medidas de seguridad adicionales, como antibot y análisis automatizados, además de mantener una vigilancia constante ante estas amenazas.

Microsoft repara fallos críticos de seguridad: ai, cloud y Dynamics 365

| Categoría | Seguridad en la nube e inteligencia artificial |

| Nombre vulnerabilidad | CVE-2024-49035, CVE-2024-49038, CVE-2024-49052 |

| Brecha | Falta de controles de acceso y autenticación robustos |

| Criticidad | |

| Fuente | The Hacker News |

Microsoft ha corregido cuatro vulnerabilidades críticas en sus servicios de inteligencia artificial (IA), nube, herramientas de gestión empresarial y en el portal Partner Center, entre ellas una que ha sido activamente explotada.

La vulnerabilidad que ha sido explotada en el entorno real es la CVE-2024-49035 (CVSS: 8.7), una falla de escalada de privilegios en partner.microsoft[.]com. Según Microsoft:

“Una vulnerabilidad en el control de acceso inadecuado permite a un atacante no autenticado escalar privilegios a través de la red.”

Aunque no se han revelado detalles específicos sobre cómo se está explotando, la vulnerabilidad fue reportada por Gautam Peri, Apoorv Wadhwa y un investigador anónimo.

Las soluciones para estas vulnerabilidades se están implementando automáticamente como parte de las actualizaciones de Microsoft Power Apps. Además, se han corregido tres vulnerabilidades adicionales:

- CVE-2024-49038 (CVSS: 9.3): Una vulnerabilidad de cross-site scripting (XSS) en Copilot Studio, que podría permitir a un atacante no autorizado escalar privilegios a través de la red.

- CVE-2024-49052 (CVSS: 8.2): Un problema de falta de autenticación en una función crítica de Microsoft Azure PolicyWatch, que permite la escalada de privilegios.

- CVE-2024-49053 (CVSS: 7.6): Una vulnerabilidad de suplantación de identidad (spoofing) en Microsoft Dynamics 365 Sales, en la que un atacante autenticado podría engañar a un usuario para que haga clic en un enlace malicioso.

Aunque la mayoría de estas fallas ya están completamente mitigadas y no requieren acciones adicionales por parte de los usuarios, se recomienda actualizar las aplicaciones de Dynamics 365 Sales en Android e iOS a la versión 3.24104.15 para protegerse contra CVE-2024-49053.

SWG y Zero Trust: Claves para la seguridad en la nube y entornos descentralizados

| Categoría | Ciberseguridad |

| Nombre vulnerabilidad | Amenazas avanzadas como malware, phishing, fugas de datos y tráfico no seguro |

| Brecha | Protección inconsistente en redes descentralizadas |

| Criticidad | |

| Fuente | Incibe |

En el panorama actual de ciberseguridad, las amenazas se han vuelto cada vez más sofisticadas, y los perfiles de ataque se diversifican continuamente. Este contexto genera un desafío significativo para las organizaciones que buscan proteger infraestructuras de TI cada vez más dispersas y descentralizadas. Las redes empresariales ya no se limitan al perímetro tradicional, y la fuerza laboral está cada vez más distribuida y se mueve hacia entornos de trabajo híbridos y remotos. Este escenario demanda un replanteamiento urgente de las estrategias de seguridad, con un enfoque en modelos como Zero Trust, que operan bajo el principio de “nunca confiar, siempre verificar”. Este cambio no solo implica una revisión de las estrategias, sino también la implementación de tecnologías que respalden la seguridad de los recursos de la empresa, sin importar su ubicación.

El modelo de Zero Trust ha cobrado especial relevancia en la ciberseguridad moderna. En un mundo donde los usuarios y los recursos pueden encontrarse en cualquier lugar, dentro o fuera de las redes corporativas, Zero Trust establece que no se debe confiar de manera predeterminada en ninguna persona ni dispositivo, independientemente de si están dentro de la red o fuera de ella. En este modelo, la autenticación y el control de acceso a los recursos se gestionan de manera continua, tomando en cuenta el contexto y la identidad del usuario, en lugar de su ubicación o red.

Este modelo de seguridad es especialmente relevante en el entorno de la nube, donde la gestión de identidades y accesos (IAM) debe evolucionar hacia un sistema más dinámico y adaptativo. Para abordar este reto, las tecnologías SASE (Secure Access Service Edge) emergen como una solución integral que combina capacidades de red y seguridad en una única plataforma. SASE facilita la implementación de Zero Trust al integrar funciones como el control de acceso, la protección contra amenazas y la visibilidad de la red en una solución de nube, proporcionando un acceso seguro a los recursos de la empresa, sin importar la ubicación del usuario.

Dentro del ecosistema SASE, uno de los componentes más relevantes es el Secure Web Gateway (SWG), una tecnología clave para garantizar un acceso seguro a internet y aplicaciones web. A diferencia de otros componentes de SASE, como los CASB (Cloud Access Security Brokers), que se enfocan en la seguridad de aplicaciones basadas en la nube, el SWG se centra en el filtrado del tráfico web y la protección contra amenazas provenientes de internet. Esto lo convierte en una pieza fundamental en la implementación de Zero Trust, al permitir un control granular sobre el acceso a la web y proteger a los usuarios frente a sitios maliciosos, malware y otras amenazas.

Un Secure Web Gateway no es solo una versión mejorada de un gateway tradicional. Mientras que un gateway tradicional se limita a controlar y dirigir el tráfico de red dentro del perímetro de la red corporativa, un SWG se extiende mucho más allá, con capacidades avanzadas para filtrar contenido web, prevenir el acceso a sitios maliciosos y detectar amenazas como el phishing y el malware.

Los SWG operan de manera más eficaz en entornos modernos de trabajo, especialmente cuando las organizaciones cuentan con una fuerza laboral distribuida y móvil. Esto se debe a que los SWG no dependen de un perímetro físico, lo que significa que pueden aplicar políticas de seguridad coherentes independientemente de la ubicación del usuario. Además, estas soluciones proporcionan una visibilidad completa sobre el tráfico web y permiten la integración con otras soluciones de seguridad, como sistemas de prevención de intrusiones (IPS) y de detección y respuesta ante incidentes (EDR), para ofrecer una protección más robusta.

La arquitectura de un SWG se compone de varios elementos fundamentales que trabajan en conjunto para garantizar la seguridad del tráfico web:

-

Filtrado de URL: Los SWG bloquean el acceso a sitios web maliciosos y a contenido inapropiado, utilizando listas negras y categorías predefinidas. También permiten bloquear sitios web mediante patrones de URL y palabras clave, lo que asegura que los empleados no accedan a contenido no profesional durante las horas laborales.

-

Detección de malware y análisis: Los SWG implementan técnicas de análisis basadas en firmas y heurísticas para detectar y bloquear malware conocido y desconocido. Esto incluye el escaneo de archivos descargados y la detección de dispositivos comprometidos dentro de la red.

-

Controles de aplicaciones web: Los SWG permiten configurar controles específicos sobre el uso de aplicaciones web populares, asegurando que se utilicen solo para los fines autorizados. Esto incluye bloquear funciones que no son necesarias, como la transferencia de archivos en herramientas de comunicación.

-

Prevención de fugas de datos (DLP): Mediante políticas DLP, los SWG son capaces de identificar información sensible que podría estar siendo transmitida sin autorización, y bloquean su difusión antes de que cause daño.

El modo de implementación de un SWG varía según las necesidades de la organización. Los modelos más comunes incluyen:

-

On-Site (Local): El SWG se implementa dentro de la infraestructura física de la empresa, proporcionando un control total sobre la seguridad, pero requiriendo inversión en hardware y personal capacitado.

-

IaaS (Infrastructure as a Service): En este modelo, el SWG se aloja en la infraestructura de un proveedor de nube, manteniendo el control sobre su configuración sin tener que gestionar el hardware subyacente.

-

SaaS (Software as a Service): Este modelo es completamente gestionado por un proveedor externo, lo que permite a las organizaciones centrarse en el uso de la solución sin preocuparse por la infraestructura y el mantenimiento.

La implementación de un SWG requiere una evaluación minuciosa de los riesgos y una planificación detallada. Es crucial realizar un análisis profundo de los flujos de trabajo existentes, las amenazas potenciales y los requisitos de infraestructura. Además, el mantenimiento continuo del SWG, a través de la monitorización constante y la aplicación de parches de seguridad, es esencial para garantizar que la solución permanezca efectiva frente a amenazas emergentes.

La integración de Secure Web Gateways dentro de estrategias de seguridad como Zero Trust y SASE es un paso clave para las organizaciones que buscan proteger sus recursos en un mundo cada vez más descentralizado y basado en la nube. Estas soluciones no solo ofrecen protección avanzada contra amenazas cibernéticas, sino que también permiten que los usuarios trabajen de manera segura y productiva, sin importar dónde se encuentren. Sin embargo, para garantizar que estas soluciones sean efectivas, es fundamental una evaluación cuidadosa de los riesgos y una implementación adecuada, que permita adaptarse a las necesidades específicas de la organización.

Ataques de phishing por voz: Cómo prevenirlos y responder a ellos

| Categoría | Phishing |

| Nombre vulnerabilidad | Ingeniería social y suplantación de identidad. |

| Brecha | Robo de información personal y financiera a través de engaños telefónicos |

| Criticidad | |

| Fuente | Securityboulevard |

¿Alguna vez has recibido una llamada de un número desconocido y te has preguntado quién podría estar al otro lado? Podría tratarse de una estafa de vishing. El vishing, una combinación de “voz” y “phishing”, es un esquema fraudulento cuyo objetivo es engañar a la víctima para que revele información sensible.

En una llamada de vishing, el estafador utiliza tácticas de ingeniería social para manipular a la persona y hacerle revelar detalles personales y financieros. Puede hacerse pasar por tu banco, alegar que tu cuenta ha sido comprometida o incluso ofrecerte ayuda para instalar un software, que podría ser en realidad un programa malicioso. Es importante destacar que el vishing es solo una de las formas de phishing, una amenaza generalizada que puede presentarse en correos electrónicos, mensajes de texto, llamadas telefónicas o mensajes directos. El objetivo final siempre es robar tu identidad o tu dinero ganado con esfuerzo.

Según el informe del FBI sobre delitos informáticos de 2022, las víctimas de phishing perdieron 52,089,159 dólares solo en Estados Unidos. En este artículo profundizaremos en el vishing, su funcionamiento, los ataques comunes y las estrategias para prevenirlos y educarse para evitar caer en este tipo de estafas.

En Estados Unidos, la comunicación telefónica es el método más utilizado para cometer fraudes. A continuación, se describen algunos ejemplos típicos de ataques de vishing:

-

Estafas bancarias: Los atacantes de vishing se centran en obtener información financiera valiosa como números de cuentas bancarias y tarjetas de crédito. Utilizan una táctica engañosa llamada suplantación de identidad (ID spoofing), en la que fingen ser una entidad legítima usando una identificación que parece genuina. Por ejemplo, un estafador podría hacerse pasar por un CFO o empleado del departamento financiero y convencer a la víctima de transferir fondos a una cuenta offshore.

-

Ofertas de préstamos e inversiones inesperadas: Los estafadores a menudo realizan llamadas ofreciendo soluciones de deuda rápidas o promesas de riqueza instantánea. Estas ofertas suelen venir acompañadas de un sentido de urgencia y requieren el pago de una tarifa. Ten cuidado, ya que un prestamista o inversionista legítimo solo contactaría a la persona o haría ofertas generosas bajo su solicitud.

-

Fraudes de Seguridad Social y Medicare: Las personas mayores son particularmente vulnerables a las estafas telefónicas. Los delincuentes a menudo se hacen pasar por representantes de Medicare o de la Administración del Seguro Social, buscando obtener información sensible, como números de Medicare o de Seguro Social, o amenazando con suspender o terminar los beneficios. Los datos robados pueden luego utilizarse para robar dinero o redirigir los beneficios.

-

Fraudes fiscales: Los estafadores a menudo envían mensajes pregrabados haciéndose pasar por el Departamento de Impuestos, alertando a las víctimas sobre problemas con sus declaraciones fiscales. Para empeorar las cosas, manipulan la identificación de la llamada para que parezca que proviene legítimamente del IRS.

En la era digital actual, ser consciente de las amenazas que suponen los ataques de vishing es crucial. Estos intentos engañosos de obtener información personal pueden dar lugar a robo de identidad, fraude y otros delitos cibernéticos. A continuación, se presentan medidas preventivas que ayudarán a evitar ser víctima de vishing:

-

Protege tu información personal: Nunca reveles detalles sensibles como contraseñas, información financiera o códigos de autenticación de múltiples factores (MFA) por teléfono. Recuerda que las organizaciones legítimas nunca pedirán esta información a través de una llamada telefónica.

-

Verifica la identidad del llamante: Los estafadores a menudo fingen ser representantes de organizaciones confiables. Antes de compartir cualquier información personal, asegúrate de que el nombre y los detalles de contacto del llamante puedan verificarse a través de canales oficiales. Si el llamante desincentiva esta verificación, es probable que sea una estafa.

-

Desconfía de las solicitudes de tarjetas prepago o tarjetas de regalo: Las empresas legítimas nunca solicitarán pagos mediante tarjetas prepago o de regalo. Si un llamante exige este tipo de pago, es una señal clara de fraude.

-

No otorgues acceso remoto: Ten precaución con quienes solicitan acceso remoto a tu computadora, especialmente si no son miembros verificados de tu departamento de TI. Dar acceso a personas no autorizadas puede llevar a infecciones por malware o comprometer tus credenciales.

-

Informa de ataques sospechosos: Si te encuentras con un incidente sospechoso, repórtalo de inmediato. Al notificar a las autoridades o al personal de seguridad de tu organización, puedes ayudar a evitar que otras personas caigan en estafas de vishing.

Aunque la tecnología puede ayudar a restringir el impacto de los ataques de phishing, el vishing presenta un conjunto de desafíos propios. Para combatir estos ataques de manera efectiva, las organizaciones deben adoptar un modelo de amenazas exhaustivo y comprender las motivaciones de los atacantes. Al evaluar varios escenarios como infecciones por malware, credenciales comprometidas o acceso no autorizado a dispositivos, se pueden implementar medidas estratégicas para frustrar a los atacantes, incluso ante llamadas de vishing no detectadas.

Una de estas medidas podría ser el uso de una VPN confiable (Red Privada Virtual) para cifrar las conexiones a Internet y proteger los datos sensibles. Las VPNs pueden añadir una capa de seguridad que dificulta mucho que los atacantes puedan comprometer sistemas y datos.

Si sospechas que has sido víctima de un estafador y has entregado tu información financiera, es crucial tomar medidas inmediatas:

- Contacta con tu institución financiera, ya sea el emisor de tu tarjeta de crédito, tu banco o Medicare.

- Solicita que se bloqueen futuros cargos y la cancelación de transacciones fraudulentas.

- Además, cambiar los números de cuenta puede ayudar a prevenir el uso no autorizado.

- Congela tus informes de crédito para evitar que alguien abra cuentas nuevas a tu nombre.

- Finalmente, informa tu situación a las autoridades.

En el mundo interconectado de hoy, una técnica de phishing peligrosa como el vishing representa una amenaza significativa. Las personas desprevenidas son objetivo de estafas que pueden causar daños financieros y reputacionales graves, incluyendo fraudes bancarios y estafas fiscales. Para protegernos, debemos comprender las tácticas utilizadas por estos atacantes.

Familiarizándonos con las señales comunes de un ataque de vishing y actuando de manera responsable, podemos reducir significativamente el riesgo de caer víctimas. Esto implica no compartir nunca información sensible por teléfono, verificar la identidad del llamante, rechazar las solicitudes de pago mediante tarjetas prepago, denegar el acceso remoto a dispositivos y reportar cualquier actividad sospechosa.

A pesar de tomar estas precauciones, aún es posible convertirse en víctima. En tales casos, actuar rápidamente es crucial. Alertar a las instituciones financieras, cambiar los números de cuenta, congelar los informes de crédito y presentar quejas puede ayudar a limitar el daño y prevenir más explotación.

Revelan el primer bootkit uefi para linux: Bootkitty y su impacto en la ciberseguridad

| Categoría | Bootkits UEFI, Rootkits |

| Nombre vulnerabilidad | Explotación de LogoFAIL (CVE-2023-40238) |

| Brecha | Inyección de código malicioso en el firmware UEFI |

| Criticidad | |

| Fuente | The Hacker News |

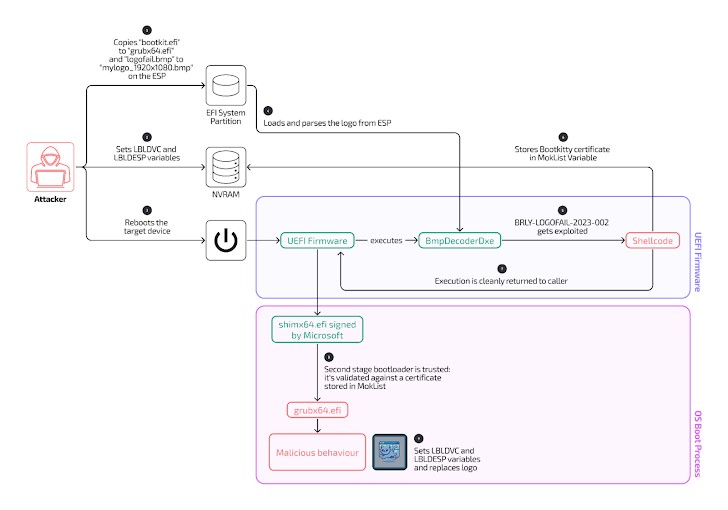

Recientemente, los investigadores de ciberseguridad han revelado lo que se describe como el primer UEFI bootkit diseñado para sistemas Linux. Este bootkit, denominado Bootkitty por sus creadores, un grupo conocido como BlackCat, se considera una prueba de concepto (PoC) y no hay evidencia de que haya sido utilizado en ataques reales hasta la fecha. También se le conoce como IranuKit, y fue subido a la plataforma VirusTotal el 5 de noviembre de 2024.

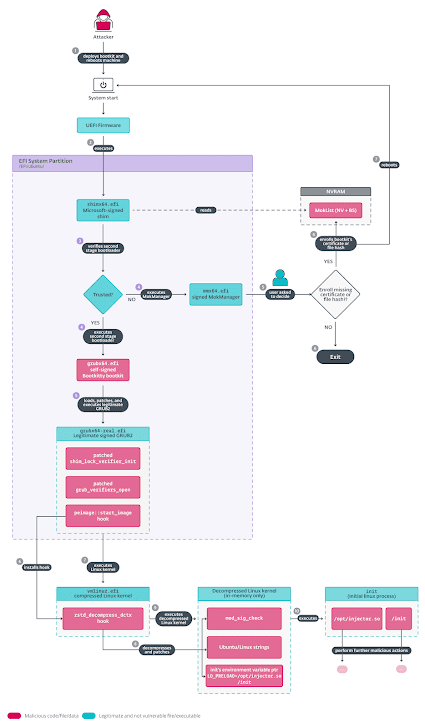

El objetivo principal de Bootkitty es deshabilitar la verificación de firmas del núcleo de Linux y pre-cargar dos binarios ELF aún desconocidos a través del proceso de inicio de Linux (init process), que es el primer proceso ejecutado por el núcleo de Linux durante el arranque del sistema. Según los investigadores de ESET, Martin Smolár y Peter Strýček, el bootkit realiza lo siguiente:

- Deshabilitación de la verificación de integridad del núcleo: Se aprovecha de la función de verificación de integridad del núcleo para inyectar el malware.

- Pre-carga de binarios ELF: El bootkit carga los binarios ELF maliciosos en memoria.

- Modificación de funciones en el cargador de arranque (GRUB): Si el UEFI Secure Boot está habilitado, el bootkit manipula dos funciones de los protocolos de autenticación de UEFI para eludir las verificaciones de integridad.

- Manipulación del proceso de descompresión del núcleo de Linux: Interfiere en este proceso para permitir que se carguen módulos maliciosos.

- Alteración de la variable de entorno LD_PRELOAD: Cambia esta variable para que dos objetos compartidos ELF desconocidos (“/opt/injector.so” y “/init”) se carguen cuando el proceso init se inicie.

Este tipo de ataque representa un avance significativo, ya que los UEFI bootkits tradicionalmente se asociaban con sistemas Windows, pero Bootkitty demuestra que esta amenaza también se puede aplicar a sistemas Linux.

Es importante señalar que el bootkit de Bootkitty está firmado con un certificado auto-firmado, lo que significa que no puede ejecutarse en sistemas con UEFI Secure Boot habilitado, a menos que un certificado controlado por el atacante ya haya sido instalado en el dispositivo. Sin embargo, el bootkit está diseñado para saltarse la verificación de integridad de UEFI, incluso si Secure Boot está activado, mediante la manipulación de funciones en el cargador de arranque GRUB.

En una investigación adicional, la compañía de ciberseguridad ESET descubrió un módulo de núcleo no firmado relacionado con el bootkit, denominado BCDropper, que es capaz de desplegar un binario ELF llamado BCObserver. Este binario carga otro módulo del núcleo desconocido tras el arranque del sistema. El módulo del núcleo implementa funcionalidades típicas de un rootkit, como ocultar archivos, procesos y abrir puertos, pero no se ha encontrado evidencia de una conexión directa con el grupo de ransomware ALPHV/BlackCat.

Según un análisis de la empresa Binarly publicado el 29 de noviembre de 2024, el bootkit está explotando una vulnerabilidad relacionada con LogoFAIL (CVE-2023-40238, con una puntuación CVSS de 5.5) que permite la “ejecución de shellcode malicioso a través de archivos BMP manipulados en el firmware UEFI”. Este exploit utiliza shellcode incrustado en una imagen BMP para eludir las protecciones de Secure Boot mediante la inyección de certificados fraudulentos en la variable MokList.

Los dispositivos vulnerables incluyen modelos de Acer, HP, Fujitsu y Lenovo, con evidencia que sugiere que el exploit puede haber sido diseñado específicamente para configuraciones de hardware concretas. Aunque un parche de Insyde mitiga la vulnerabilidad, los dispositivos no parcheados siguen siendo susceptibles a este ataque.

Bootkitty marca un cambio importante en el panorama de las amenazas cibernéticas, ya que demuestra que los UEFI bootkits no son exclusivos de Windows, sino que también pueden afectar a sistemas Linux. Aunque todavía se trata de una prueba de concepto, esta amenaza subraya la necesidad de estar preparados ante posibles amenazas futuras que puedan comprometer la seguridad de los sistemas UEFI, tanto en Linux como en otros entornos. Es crucial que los usuarios y las organizaciones implementen parches y medidas de seguridad para mitigar los riesgos asociados con este tipo de ataques, especialmente aquellos relacionados con la manipulación del Secure Boot y el firmware UEFI.

Un fallo crítico en un plugin antispam de WordPress expone a más de 200.000 sitios web a ataques remotos

| Categoría | WordPress Plugin Vulnerabilities |

| Nombre vulnerabilidad | Arbitrary Plugin Installation Vulnerability |

| Brecha | Authorization Bypass, Remote Code Execution. |

| Criticidad | |

| Fuente | The hacker news |

Recientemente, se han descubierto dos vulnerabilidades críticas que afectan al plugin Spam Protection, Anti-Spam, and FireWall de CleanTalk para WordPress, las cuales podrían permitir a un atacante no autenticado instalar y activar plugins maliciosos en sitios web vulnerables, y potencialmente conseguir ejecutar código remoto. Este plugin, utilizado por más de 200,000 sitios WordPress, está diseñado para bloquear comentarios, registros, encuestas y otros elementos de spam en los sitios web.

Las vulnerabilidades, identificadas como CVE-2024-10542 y CVE-2024-10781, tienen una puntuación CVSS de 9.8 sobre 10, lo que indica su alta gravedad. Estas vulnerabilidades fueron corregidas en las versiones 6.44 y 6.45, lanzadas en noviembre de 2024.

-

CVE-2024-10542 - Bypass de Autorización Mediante Spoofing de DNS Inverso

Esta vulnerabilidad se origina en un bypass de autorización en la funcióncheckWithoutToken(), la cual podría ser explotada mediante DNS spoofing inverso. Este tipo de ataque permite a un atacante eludir las verificaciones de autenticación y obtener acceso no autorizado a funciones que deberían estar protegidas, lo que da la posibilidad de realizar acciones maliciosas en el sitio web afectado. -

CVE-2024-10781 - Instalación No Autorizada de Plugins Arbitrarios

Esta vulnerabilidad se debe a la falta de una comprobación adecuada sobre el valor vacío del parámetro ‘api_key’ en la funciónperform(). Como resultado, un atacante podría instalar y activar plugins arbitrarios en el sitio web vulnerable sin necesidad de autenticarse. Una vez que el plugin malicioso se activa, podría ejecutar código malicioso, lo que abre la puerta a la ejecución remota de código o a otros ataques.

El aprovechamiento exitoso de estas dos vulnerabilidades podría tener efectos devastadores en los sitios web afectados, entre los que se incluyen:

-

Instalación de Plugins Maliciosos: Los atacantes podrían instalar plugins que contengan código malicioso o puertas traseras, permitiéndoles tomar el control del sitio web y realizar actividades maliciosas como el robo de información sensible, el secuestro de cuentas o el redireccionamiento de tráfico hacia sitios maliciosos.

-

Ejecución Remota de Código: Una vez que se activa un plugin malicioso, el atacante podría ejecutar código malicioso en el servidor, lo que podría comprometer completamente la seguridad del sitio web y sus datos.

-

Desactivación o Eliminación de Plugins: Los atacantes también podrían desactivar o eliminar plugins legítimos, afectando el rendimiento y la funcionalidad del sitio, e incluso dejando el sitio web vulnerable a otros ataques.

Es crucial que los usuarios de este plugin actualicen sus sitios web a la última versión parcheada para mitigar los riesgos asociados con estas vulnerabilidades. Las versiones corregidas 6.44 y 6.45 resuelven ambos problemas, por lo que es imperativo aplicar estas actualizaciones lo antes posible.

Los administradores de sitios deben estar al tanto de que, en general, las vulnerabilidades de autorización y bypass de autenticación son vectores comunes para ataques de malware y otras intrusiones. Mantenerse al día con las actualizaciones de seguridad es esencial para evitar comprometer la integridad y seguridad del sitio web.

Esta vulnerabilidad llega en un momento en el que las campañas de malware dirigidas a sitios WordPress están en aumento. Según un informe de Sucuri, se ha identificado que muchos sitios web comprometidos están siendo utilizados para inyectar código malicioso, lo que permite redirigir a los usuarios a sitios fraudulentos, robar credenciales de inicio de sesión, y ejecutar código PHP arbitrario en los servidores afectados. Estos ataques también están siendo utilizados para ejecutar redirecciones hacia sitios de estafas como VexTrio Viper, lo que pone en riesgo no solo la seguridad de los administradores del sitio, sino también la de sus visitantes.

El hallazgo de estas vulnerabilidades en el plugin Spam Protection, Anti-Spam, and FireWall de CleanTalk resalta la importancia de mantener actualizado el software en los sitios WordPress. Las vulnerabilidades de bypass de autorización y instalación de plugins arbitrarios pueden ser explotadas por atacantes con fines maliciosos, lo que pone en peligro tanto la seguridad de los administradores como la de los usuarios del sitio web. Los administradores deben tomar medidas inmediatas para actualizar a las versiones parcheadas y seguir buenas prácticas de seguridad, como la revisión periódica de plugins, el uso de contraseñas seguras, y la implementación de medidas de seguridad adicionales, como firewalls y sistemas de detección de intrusos.

Operación Undercut: Campaña de desinformación Rusa usando IA y falsificación de noticias para desestabilizar el apoyo a Ucrania

| Categoría | Ciberseguridad |

| Nombre vulnerabilidad | Operación Undercut / APT28 - Nearest Neighbor Attack |

| Brecha | Campañas de desinformación utilizando IA y vulnerabilidades en redes Wi-Fi. |

| Criticidad | |

| Fuente | The hacker news |

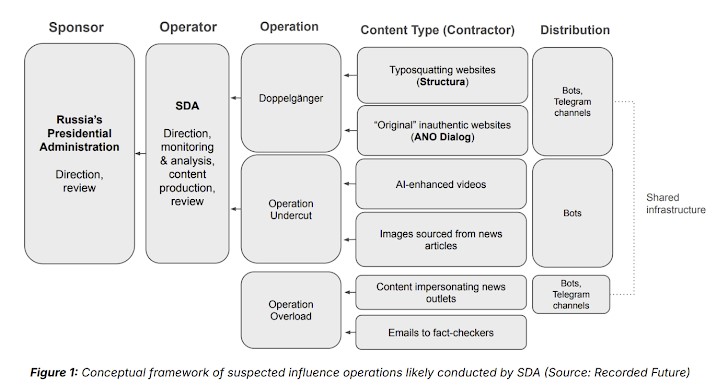

Una empresa con sede en Moscú, previamente sancionada por Estados Unidos, ha sido vinculada a una nueva operación de influencia diseñada para socavar la opinión pública sobre Ucrania y erosionar el apoyo occidental desde al menos diciembre de 2023. La operación, llevada a cabo por la Agencia de Diseño Social (SDA, por sus siglas en inglés), utiliza videos mejorados con inteligencia artificial (IA) y sitios web falsos que imitan a fuentes de noticias confiables para manipular a las audiencias en Ucrania, Europa y Estados Unidos. Esta campaña ha sido denominada Operación Undercut por el grupo Insikt de Recorded Future.

Según los investigadores, esta operación se ejecuta en paralelo con otras campañas de influencia como Doppelganger, diseñada para desacreditar al liderazgo ucraniano, poner en duda la efectividad de la ayuda occidental y fomentar tensiones sociopolíticas. Además, la campaña también tiene como objetivo influir en las narrativas relacionadas con las elecciones de 2024 en Estados Unidos y los conflictos geopolíticos, como la situación entre Israel y Gaza, con la intención de profundizar las divisiones internas en occidente.

La Operación Undercut emplea una combinación de videos impulsados por inteligencia artificial y imágenes manipuladas para darles un mayor nivel de credibilidad. Los contenidos creados de esta manera se difunden a través de una red de más de 500 cuentas falsas en plataformas de redes sociales, como 9gag y “America’s Best Pics and Videos”. Estos videos y artículos, que a menudo se presentan como informes de fuentes de medios confiables, buscan engañar al público y alimentar narrativas desfavorables hacia Ucrania.

Además, la operación utiliza hashtags populares en países y lenguajes específicos para llegar a una audiencia más amplia y promocionar contenidos relacionados con otros grupos de influencia, como CopyCop (también conocido como Storm-1516). Esta táctica de manipulación digital tiene como objetivo amplificar el sentimiento anti-Ucrania en países occidentales, especialmente en Europa y Estados Unidos, con el fin de reducir el flujo de ayuda militar occidental hacia Ucrania.

La Agencia de Diseño Social no es nueva en este tipo de operaciones. Ya ha sido vinculada previamente a la campaña Doppelganger, que utiliza cuentas en redes sociales y una red de sitios web falsos para manipular la opinión pública. La empresa y sus fundadores fueron sancionados por el gobierno de Estados Unidos en marzo de 2024, junto con otra empresa rusa llamada Structura.

De acuerdo con Recorded Future, la Operación Undercut comparte infraestructura con Doppelganger y Operación Overload (también conocida como Matryoshka y Storm-1679), una campaña de influencia alineada con Rusia que ha intentado socavar las elecciones presidenciales de Estados Unidos de 2024, las elecciones francesas y los Juegos Olímpicos de París mediante el uso de sitios de noticias falsos, recursos de fact-checking fraudulentos y audio generado por IA.

El objetivo de estas campañas es claro: desestabilizar las alianzas occidentales y retratar al liderazgo de Ucrania como ineficaz y corrupto. Al dirigirse a las audiencias en Europa y Estados Unidos, la SDA busca amplificar el sentimiento anti-Ucrania con la esperanza de disminuir el apoyo militar y económico a Ucrania.

Esta campaña forma parte de una estrategia más amplia por parte de Rusia para socavar el apoyo a Ucrania y dividir las naciones occidentales. Al mismo tiempo, la Operación Undercut se solapa con otras campañas que buscan moldear las percepciones de eventos clave, como las elecciones de Estados Unidos de 2024, para generar discordia y debilitar la cohesión política en Occidente.

El ataque de influencia llevado a cabo por la Agencia de Diseño Social resalta la importancia de la ciberseguridad en la era digital, donde las campañas de desinformación se combinan con tecnologías emergentes, como la inteligencia artificial, para crear contenidos cada vez más difíciles de distinguir de los medios legítimos. Este tipo de operaciones también pone de relieve la creciente vulnerabilidad de los usuarios de las redes sociales, quienes pueden ser manipulados a través de contenidos que parecen genuinos, pero que están diseñados para distorsionar la verdad y promover agendas políticas específicas.

En este sentido, el uso de videos falsificados, deepfakes, noticias manipuladas y otras herramientas digitales para influir en la opinión pública se está convirtiendo en una amenaza cada vez más seria. Las democracias occidentales deben ser conscientes de estos riesgos y tomar medidas preventivas para protegerse contra la desinformación, como promover la alfabetización mediática, fortalecer los controles de contenido en plataformas digitales y fomentar la transparencia en los procesos electorales.

La Operación Undercut, ejecutada por la Agencia de Diseño Social, es solo una de las muchas iniciativas que buscan socavar la estabilidad de Ucrania y las alianzas occidentales. A través de tecnologías avanzadas y tácticas de desinformación, Rusia continúa desafiando las normas internacionales y buscando dividir a los países occidentales. A medida que las campañas de influencia digital evolucionan, se hace cada vez más crucial que las naciones afectadas implementen medidas de seguridad cibernética y educación pública para mitigar el impacto de estas amenazas.