Newsletter - 2025-4

Tabla de Contenidos

- Newsletter - 2025-4

- Fortinet desmiente publicación de datos comprometidos: Aclaraciones sobre supuesta fuga de configuraciones y credenciales vpn

- El Gobierno impulsa una nueva Ley de Coordinación y Gobernanza de la Ciberseguridad para reforzar la protección ante ciberamenazas

- ONG europea demanda a TikTok y Meta por el uso ilegal de datos de usuarios

- Nuevo Kit de Phishing para el robo de 2FA apunta a servicios bancarios

- La importancia de los protocolos de identidad de máquinas para medidas de seguridad robustas

- Gestión de exposición: Un enfoque estratégico para la seguridad cibernética en entornos con recursos limitados

- Microsoft corrige error que afectaba el arranque de Windows Server 2022 en sistemas con nodos NUMA

Fortinet desmiente publicación de datos comprometidos: Aclaraciones sobre supuesta fuga de configuraciones y credenciales vpn

| Categoría | Seguridad en la red |

|---|---|

| Nombre del tema | Publicación de datos de FortiGate en la Web Oscura |

| Brecha | Reutilización de datos antiguos de configuraciones y credenciales VPN |

| Criticidad | |

| Solución propuesta | Actualización a las últimas versiones de FortiOS, validación de configuraciones y seguimiento de IoCs |

| Beneficios esperados | Reducción de riesgos asociados a vulnerabilidades pasadas y mejora de la seguridad general de la red |

| Fuente | Fortinet |

Fortinet ha detectado una publicación de un actor malicioso que afirma haber filtrado configuraciones y credenciales VPN de dispositivos FortiGate. La compañía ha analizado los datos y ha confirmado que la información expuesta es un reuso de datos obtenidos en incidentes previos, anteriores a noviembre de 2022, y no está relacionada con ningún incidente reciente. A continuación, se detalla el contexto y las recomendaciones para los clientes.

Publicación del Actor Malicioso La publicación se detectó a través del servicio de Monitoreo de Actividad en la Web Oscura de FortiRecon. El grupo, creado en enero de 2025, compartió archivos que supuestamente contienen datos de FortiGate robados, organizados por países e incluyen IPs, contraseñas y configuraciones. Sin embargo, Fortinet ha identificado que las afirmaciones del actor malicioso son engañosas.

Análisis de los Datos

Los datos expuestos están organizados en carpetas etiquetadas con direcciones IP y puertos de firewall, usualmente 443 o 10443, lo que sugiere que representan puertos SSL-VPN. Cada carpeta contiene dos archivos:

- config.conf: Respaldo de configuración de FortiGate.

- vpn-password.txt: Archivo con credenciales de VPN.

Tras analizar las versiones de firmware en las configuraciones expuestas, se confirmó que los datos provienen de una vulnerabilidad antigua, ya que no incluyen configuraciones recientes para FortiOS 7.6 o 7.4, ni versiones actualizadas para 7.2 y 7.0. Además, se identificaron Indicadores de Compromiso (IoC) asociados a una vulnerabilidad comunicada y resuelta anteriormente (FG-IR-22-377 / CVE-2022-40684).

Detalles específicos de los archivos

- config.conf: Los datos apuntan a configuraciones de versiones antiguas como 7.2.1 y 7.0.6, vulnerables según el aviso de 2022.

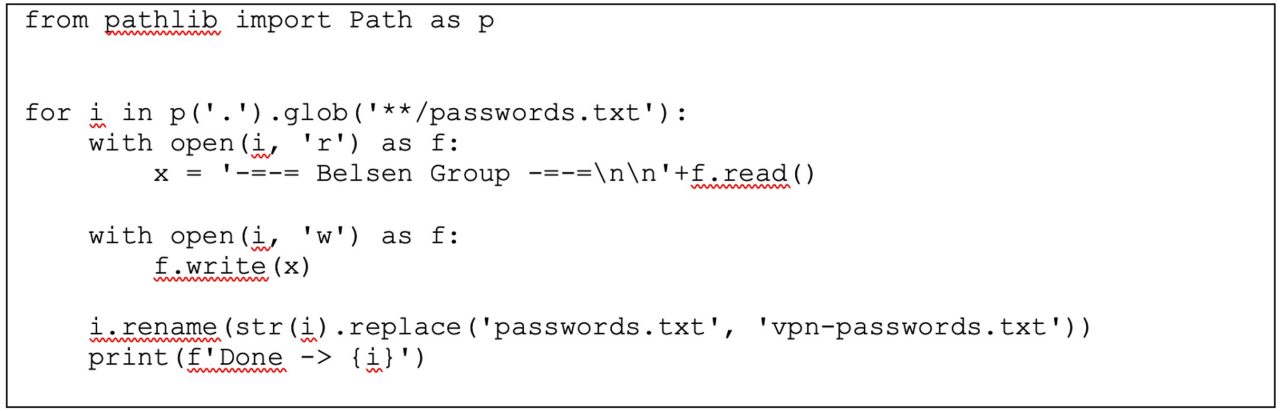

- vpn-password.txt: Similar en contenido a datos divulgados en una vulnerabilidad de 2018 (FG-IR-18-384 / CVE-2018-13379). Se detectó que los nombres y encabezados de los archivos fueron alterados por un archivo Python utilizado por el actor malicioso.

Conclusión

El actor malicioso ha utilizado datos antiguos para crear la impresión de una nueva filtración. La mayoría de los dispositivos afectados ya han sido actualizados a versiones más recientes de FortiOS, lo que reduce significativamente el riesgo para las organizaciones que han seguido las prácticas recomendadas.

Fortinet asegura que los dispositivos adquiridos desde diciembre de 2022 o que ejecuten FortiOS 7.2.2 o superior no están afectados por esta divulgación.

Recomendaciones

Fortinet recomienda a sus clientes:

- Actualizar a la última versión disponible para su serie de dispositivos.

- Validar la configuración de FortiGate para asegurar que no se hayan realizado cambios no autorizados.

- Buscar los IoCs conocidos documentados en los incidentes mencionados (FG-IR-22-377 / FG-IR-18-384).

- Seguir las mejores prácticas recomendadas para configuración.

Si su organización ha seguido prácticas de seguridad consistentes, como actualizar regularmente las credenciales de seguridad, el riesgo de ser afectado por la información divulgada es bajo. Fortinet también se está poniendo en contacto con los clientes afectados para revisar sus configuraciones.

El Gobierno impulsa una nueva Ley de Coordinación y Gobernanza de la Ciberseguridad para reforzar la protección ante ciberamenazas

| Categoría | Gobernanza |

|---|---|

| Nombre del tema | Ley de Coordinación y Gobernanza de la Ciberseguridad |

| Brecha | Necesidad de un marco legal robusto para gestionar ciberamenazas crecientes |

| Criticidad | |

| Solución propuesta | Implementación de la Ley de Coordinación y Gobernanza de la Ciberseguridad, creación del Centro Nacional de Ciberseguridad, y designación de responsables de seguridad de la información |

| Beneficios esperados | Mejora de la protección de infraestructuras críticas, cumplimiento de la Directiva NIS-2, y fortalecimiento de la cooperación intersectorial en ciberseguridad |

| Fuente | Gobierno de España |

El Consejo de Ministros ha aprobado el anteproyecto de Ley de Coordinación y Gobernanza de la Ciberseguridad, una iniciativa clave para reforzar la protección de las redes y sistemas de información críticos en España. El objetivo principal de esta normativa es elevar los niveles de seguridad en respuesta a las crecientes ciberamenazas y riesgos a los que se enfrentan sectores fundamentales para la sociedad y la economía. Esta ley también pretende garantizar un nivel común de ciberseguridad en toda la Unión Europea, integrando la Directiva (UE) 2022/2555, conocida como NIS-2.

Esta normativa afecta a entidades públicas y privadas que tengan su residencia fiscal en España o que, aunque tengan su sede en otro Estado miembro de la UE, ofrezcan servicios o desarrollen actividades en España. Especialmente se enfoca en sectores considerados críticos como la energía, transporte, banca, mercados financieros, sanidad, infraestructuras digitales, servicios tecnológicos, administración pública, e industria nuclear. También abarca otros sectores de menor criticidad, como servicios postales, gestión de residuos, producción y distribución de alimentos, investigación científica, y seguridad privada.

Las entidades incluidas en el ámbito de aplicación de esta ley deberán realizar evaluaciones individualizadas de riesgo, con el fin de implementar medidas que garanticen la seguridad de sus redes y sistemas de información. Esto incluye la obligación de notificar cualquier incidente significativo que pueda afectar a la operativa o prestación de sus servicios, tanto si afecta a sus propios sistemas como a los de proveedores externos. Asimismo, deberán comunicar a sus clientes cualquier ciberamenaza que les pueda afectar, junto con las medidas que estos pueden tomar para protegerse.

Una de las novedades destacadas del anteproyecto es la creación de la figura del responsable de la seguridad de la información, quien será el encargado de coordinar las políticas de ciberseguridad dentro de la entidad. Este responsable deberá diseñar la estrategia de ciberseguridad, supervisar su implementación, garantizar el cumplimiento normativo, y gestionar los incidentes de seguridad. En el caso de las entidades esenciales, este responsable deberá contar con acreditación especial.

Además, la ley propone la creación del Centro Nacional de Ciberseguridad, que actuará como el órgano de contacto único con la Unión Europea en materia de ciberseguridad. Este centro tendrá la misión de liderar la Estrategia Nacional de Ciberseguridad, fomentar la cooperación intersectorial y transfronteriza, y gestionar las crisis de ciberseguridad. Su papel será clave para asegurar una respuesta coordinada ante amenazas cibernéticas a nivel nacional e internacional.

En términos de supervisión, se designarán varias autoridades de control, entre ellas el Ministerio del Interior, el Ministerio de Defensa, y el Ministerio para la Transformación Digital y de la Función Pública. Estas autoridades tendrán la responsabilidad de verificar el cumplimiento de los estándares de ciberseguridad, realizar inspecciones, pruebas y revisiones para asegurar la protección de las infraestructuras críticas. También se encargarán de supervisar las funciones del responsable de la seguridad de la información dentro de cada entidad.

El anteproyecto también contempla la creación de equipos de respuesta a incidentes de ciberseguridad, los cuales serán esenciales para monitorizar amenazas, vulnerabilidades e incidentes a nivel nacional. Estos equipos podrán ofrecer asistencia a las entidades afectadas, emitir alertas tempranas, y proporcionar información crucial para prevenir y mitigar los riesgos de ciberseguridad. Su capacidad de monitoreo en tiempo real permitirá una respuesta rápida y eficaz ante incidentes, minimizando el impacto de posibles ciberataques.

Otro aspecto relevante de la normativa es la tramitación urgente del anteproyecto. El Consejo de Ministros ha decidido acelerar su proceso de aprobación para que pueda ser debatido y aprobado por el Parlamento lo antes posible. Esta urgencia responde a la necesidad de trasponer la Directiva NIS-2 al derecho interno español, cuyo plazo venció en octubre de 2024. La rápida implementación de esta ley es crucial para fortalecer la ciberseguridad nacional y adaptarse a los desafíos actuales en el ámbito digital.

En conclusión, el anteproyecto de Ley de Coordinación y Gobernanza de la Ciberseguridad representa un paso significativo hacia la protección de las infraestructuras críticas en España. Al integrar la Directiva NIS-2, esta normativa no solo refuerza la seguridad a nivel nacional, sino que también contribuye a un esfuerzo común en toda la Unión Europea para hacer frente a las crecientes amenazas cibernéticas. Con la creación de nuevas figuras como el responsable de la seguridad de la información y el Centro Nacional de Ciberseguridad, junto con la implementación de medidas proactivas de evaluación y notificación de riesgos, España busca fortalecer su capacidad para prevenir y responder a los desafíos de ciberseguridad de manera coordinada y eficiente.

ONG europea demanda a TikTok y Meta por el uso ilegal de datos de usuarios

| Categoría | Cumplimiento |

|---|---|

| Nombre del tema | Transferencia de datos a China por empresas tecnológicas |

| Brecha | Transferencia de datos a países con niveles de protección de datos inferiores a la UE |

| Criticidad | |

| Solución propuesta | Suspensión inmediata de transferencias de datos a China y cumplimiento del GDPR |

| Beneficios esperados | Mejora en la protección de datos personales de usuarios europeos y cumplimiento normativo |

| Fuente | The Hacker News |

La organización austríaca sin ánimo de lucro None of Your Business (noyb) ha presentado denuncias contra empresas como TikTok, AliExpress, SHEIN, Temu, WeChat y Xiaomi por presuntas violaciones de las regulaciones de protección de datos en la Unión Europea. Según noyb, estas compañías estarían transfiriendo ilegalmente datos de usuarios a China, lo que podría permitir el acceso por parte del gobierno chino.

Las quejas, interpuestas en Austria, Bélgica, Grecia, Italia y Países Bajos, buscan la suspensión inmediata de dichas transferencias. Kleanthi Sardeli, abogada de protección de datos en noyb, afirmó que “China, como estado de vigilancia autoritario, no ofrece el mismo nivel de protección de datos que la UE”. Además, destacó que estas transferencias son claramente ilegales y deben cesar de inmediato.

Noyb subrayó que las empresas no tienen más remedio que cumplir con las solicitudes de acceso a datos de las autoridades chinas, debido a la falta de una autoridad independiente de protección de datos en Beijing. La organización también criticó que ninguna de las empresas respondiera a sus solicitudes de acceso bajo el Reglamento General de Protección de Datos (GDPR) para clarificar la naturaleza de las transferencias de datos y si estos se transmiten a China u otros países fuera de la UE.

Según su política de privacidad, AliExpress, SHEIN, TikTok y Xiaomi transfieren datos a China, mientras que Temu y WeChat mencionan transferencias a terceros países, lo que probablemente incluye a China debido a su estructura corporativa.

En paralelo, la comisión de Comercio Federal de Estados Unidos (FTC) ha tomado medidas contra General Motors y GoDaddy por prácticas de seguridad de datos cuestionables. General Motors ha sido prohibida de divulgar datos recopilados de los conductores, como geolocalizaciones e información de comportamiento, a agencias de informes de consumidores durante cinco años, después de compartir esta información sin el consentimiento afirmativo de los usuarios.

La investigación del New York Times en marzo de 2024 reveló que estos datos fueron compartidos con dos intermediarios de datos, LexisNexis Risk Solutions y Verisk, que trabajaban con la industria de seguros para generar perfiles de riesgo e incrementar las tarifas de seguros de automóviles. General Motors afirmó haber descontinuado el programa de recopilación de datos “Smart Driver” en abril de 2024 debido a los comentarios de los clientes, y aseguró que los usuarios podrían acceder y eliminar su información personal a través de un formulario de solicitud de privacidad en su sitio web.

Por su parte, GoDaddy ha sido ordenada a implementar un programa integral de seguridad de la información para mejorar sus prácticas de seguridad, consideradas irrazonables por la FTC, que llevaron a múltiples violaciones de datos de clientes entre 2019 y 2022. La FTC destacó que GoDaddy no gestionó adecuadamente sus activos e inventario, no parcheó su software, no evaluó los riesgos de sus servicios de hospedaje, no utilizó autenticación multifactor, no registró eventos relacionados con la seguridad, ni monitoreó amenazas de seguridad.

Además, la FTC anunció enmiendas a las salvaguardas de privacidad en línea para niños bajo la Regla de Protección de la Privacidad Infantil en Línea (COPPA), que ahora requieren obtener el consentimiento verificable de los padres antes de procesar los datos de los niños para fines publicitarios o compartirlos con terceros. La regla también impone nuevas políticas de retención de datos, exigiendo que las empresas solo retengan la información de los niños “mientras sea razonablemente necesario para cumplir con un propósito específico para el cual se recopiló”.

Según la presidenta de la FTC, Lina M. Khan, “esta regla final prohíbe que las plataformas y proveedores de servicios compartan y moneticen los datos de los niños sin el permiso activo de los padres”.

Nuevo Kit de Phishing para el robo de 2FA apunta a servicios bancarios

| Categoría | Seguridad en Aplicaciones |

|---|---|

| Nombre del tema | Kit de phishing Sneaky 2FA dirigido a cuentas de Microsoft 365 |

| Brecha | Vulnerabilidad en la autenticación de dos factores (2FA) y en la protección de credenciales de Microsoft 365 |

| Criticidad | |

| Solución propuesta | Implementación de medidas de seguridad avanzadas como análisis de comportamiento de usuarios, mejoras en la detección de phishing y educación del usuario sobre prácticas seguras |

| Beneficios esperados | Reducción del riesgo de compromisos de cuentas, protección mejorada contra ataques de phishing, y mayor seguridad en la autenticación de usuarios |

| Fuente | The Hacker News |

Un nuevo y sofisticado kit de phishing, identificado como “Adv2FA PhishKit”, ha sido descubierto por investigadores de seguridad, y está diseñado específicamente para robar credenciales y códigos de autenticación de dos factores (2FA) en tiempo real. Este kit está siendo utilizado principalmente para atacar a clientes de servicios bancarios y plataformas financieras, representando una grave amenaza para la seguridad de las cuentas de los usuarios.

El Adv2FA PhishKit destaca por su capacidad de interceptar tanto las credenciales como los códigos 2FA necesarios para acceder a cuentas bancarias y financieras de las víctimas. A diferencia de otros kits de phishing, este opera en tiempo real, simulando con precisión la interfaz de inicio de sesión de las entidades atacadas, lo que aumenta la probabilidad de éxito del ataque.

Entre sus características se encuentra la intercepción en tiempo real de credenciales y códigos de autenticación mientras la víctima intenta iniciar sesión en un sitio legítimo. También es compatible con múltiples plataformas bancarias y financieras, lo que lo hace altamente adaptable. Además, cuenta con un sistema de notificaciones inmediatas que envía los datos robados a los atacantes a través de canales como Telegram o correo electrónico. Para evadir detección, utiliza técnicas avanzadas de ofuscación de código, dificultando su identificación por herramientas de seguridad.

El ataque comienza con correos electrónicos o mensajes de texto fraudulentos que redirigen a las víctimas a sitios web falsos que imitan los portales oficiales de las entidades financieras. Estos sitios recopilan las credenciales y generan solicitudes de autenticación 2FA. Cuando la víctima introduce el código, este es capturado por los atacantes, quienes lo usan de inmediato para acceder a las cuentas reales y realizar transacciones no autorizadas.

Este kit también incluye la capacidad de mostrar mensajes de error falsos, incitando a las víctimas a ingresar varias veces sus datos, lo que mejora la precisión de la información obtenida.

Los investigadores advierten que este kit pone en jaque la efectividad del 2FA como medida de seguridad para proteger cuentas en línea. Con herramientas como esta, incluso las barreras avanzadas pueden ser superadas, exponiendo a millones de usuarios.

Para mitigar estos riesgos, se recomienda verificar siempre la autenticidad de los sitios web antes de ingresar información sensible, evitando hacer clic en enlaces de correos electrónicos o mensajes sospechosos. Además, es aconsejable usar métodos 2FA más seguros, como autenticadores físicos o aplicaciones dedicadas, en lugar de códigos enviados por SMS. Monitorizar regularmente las cuentas bancarias puede ayudar a detectar actividades sospechosas, mientras que las campañas de educación y concienciación son clave para alertar a usuarios y empleados sobre los riesgos del phishing.

El descubrimiento del Adv2FA PhishKit refleja la constante evolución de las amenazas de phishing y subraya la necesidad de reforzar las medidas de seguridad. A medida que los atacantes perfeccionan sus técnicas, es crucial que usuarios y empresas adopten tecnologías avanzadas y buenas prácticas para protegerse de estos riesgos cada vez más sofisticados.

La importancia de los protocolos de identidad de máquinas para medidas de seguridad robustas

| Categoría | Seguridad en la Nube |

|---|---|

| Nombre del tema | Protocolos de identidad de máquinas como medida de seguridad robusta |

| Brecha | Falta de gestión eficaz de NHIs, exponiendo sistemas a ciberataques |

| Criticidad | |

| Solución propuesta | Implementación de protocolos de identidad de máquinas robustos, automatización de la gestión de NHIs, y mejora del control de accesos |

| Beneficios esperados | Mejora de la seguridad general, cumplimiento normativo reforzado, eficiencia operativa, y reducción de costes operativos |

| Fuente | Security Boulevard |

Los protocolos de identidad de máquinas (Machine Identity Protocols) son esenciales para la ciberseguridad moderna, actuando como guardianes que aseguran la autenticidad de las identidades no humanas (NHIs) y protegen contra accesos no autorizados. Este artículo explora la gestión de NHIs como un componente crítico para fortalecer las medidas de seguridad.

Las NHIs representan identidades de máquinas creadas para fines de ciberseguridad, combinando un secreto, un identificador único similar a una contraseña o token, y los permisos asociados otorgados por un servidor. Gestionar estas identidades no se trata solo de asegurar credenciales de acceso, sino también de monitorear su funcionamiento dentro del sistema.

La gestión de NHIs es un enfoque holístico que cubre todas las etapas del ciclo de vida, comenzando con la descubierta y clasificación de NHIs, seguida por la detección de amenazas potenciales y la ejecución de medidas correctivas. Un sistema eficiente de gestión de NHIs ofrece información sobre la propiedad, permisos, patrones de uso y vulnerabilidades, fomentando medidas de seguridad conscientes del contexto.

La gestión de NHIs desempeña un papel clave en la optimización de las medidas de ciberseguridad. Algunos de los principales beneficios incluyen:

- Reducción del riesgo: La identificación y mitigación proactiva de riesgos de seguridad disminuye la probabilidad de brechas y filtraciones de datos.

- Mejora del cumplimiento normativo: Ayuda a las organizaciones a cumplir con los requisitos regulatorios mediante la aplicación de políticas y rastros de auditoría.

- Mayor eficiencia: Al automatizar la gestión de NHIs y secretos, los equipos de seguridad pueden concentrarse en iniciativas estratégicas.

- Mayor visibilidad y control: Proporciona una vista centralizada para la gestión de accesos y gobernanza.

- Ahorro de costes: Reduce los costes operativos mediante la automatización de la rotación de secretos y la desactivación de NHIs.

En un entorno donde la nube se ha convertido en un espacio común de trabajo para diversas industrias, la gestión de NHIs llena la brecha a menudo observada entre los equipos de seguridad e I+D, creando un entorno operativo seguro. La gestión eficaz de NHIs se vuelve crucial, no solo para reforzar ecosistemas operativos seguros, sino también para impulsar la integración exitosa del IoT en los dominios industriales.

Implementar protocolos de identidad de máquinas robustos como parte del plan de ciberseguridad garantiza la mejor gestión de NHIs y secretos de su clase. Estos protocolos actúan como un faro, guiando a las empresas en medio de las amenazas cibernéticas, fortaleciendo su fortaleza digital y facilitando una gestión de ciberseguridad sostenible.

Gestión de exposición: Un enfoque estratégico para la seguridad cibernética en entornos con recursos limitados

| Categoría | Gobernanza de Seguridad |

|---|---|

| Nombre del tema | Gestión de exposiciones (XM) como enfoque estratégico de ciberseguridad |

| Brecha | Incapacidad para priorizar amenazas críticas debido al volumen de alertas y falta de visión unificada |

| Criticidad | |

| Solución propuesta | Implementación de un enfoque proactivo e integrado de XM, priorización de vulnerabilidades críticas, y mejora de la comunicación de riesgos |

| Beneficios esperados | Reducción de riesgos de seguridad, mejora en la asignación de recursos, cumplimiento normativo reforzado, y mejor preparación para seguros cibernéticos |

| Fuente | Cyberdefense Magazine |

La gestión de exposiciones (XM) está emergiendo como un enfoque esencial para los equipos de ciberseguridad, ayudando a identificar y priorizar amenazas en un entorno inundado de alertas y vulnerabilidades. Los equipos de seguridad enfrentan un flujo constante de alertas, lo que dificulta identificar cuáles son las más críticas. En este contexto, XM proporciona un marco estratégico para enfocar los esfuerzos en las áreas y vulnerabilidades más significativas, minimizando el riesgo de manera efectiva.

Los métodos tradicionales, como las pruebas de penetración y las evaluaciones periódicas de vulnerabilidades, a menudo fallan en ofrecer una visión en tiempo real de las vulnerabilidades de una organización. La falta de datos en tiempo real y contexto adecuado dificulta a los equipos de seguridad abordar la gama completa de amenazas. Por ejemplo, una evaluación mensual podría detectar un servidor mal configurado, pero si surge una nueva vulnerabilidad poco después, la organización permanece expuesta hasta la siguiente revisión.

Este problema es particularmente grave en dispositivos de infraestructura y aplicaciones de servicios perimetrales, como puertas de enlace VPN, servidores de correo, routers, switches y cortafuegos. Estos activos, al estar expuestos a internet, son objetivos atractivos para los actores maliciosos. Investigaciones recientes indican que las vulnerabilidades en estos dispositivos son, en promedio, un 11% más graves que otras, y su número ha aumentado un 22% en 2024 en comparación con 2023, mientras que el descubrimiento de otras vulnerabilidades ha disminuido.

XM adopta un enfoque proactivo e integrado, proporcionando una vista completa de las posibles superficies de ataque y priorizando las acciones de seguridad según el contexto específico de la organización. Este proceso combina la postura de seguridad en la nube, la gestión de identidades, hosts internos, hosts expuestos a internet y la inteligencia de amenazas en un marco unificado.

A diferencia de las medidas tradicionales, XM adopta un enfoque “de afuera hacia adentro”, evaluando cómo los atacantes podrían explotar vulnerabilidades a través de sistemas interconectados. Esto permite a los equipos de seguridad anticipar posibles vectores de ataque y reforzar sus defensas de manera efectiva. XM ayuda a enfocar recursos en puntos de acceso explotables, cerrando brechas críticas en los sistemas y aplicaciones.

El beneficio principal de XM es su capacidad para identificar y priorizar riesgos de manera proactiva. Al proporcionar una visión unificada de todo el camino de ataque, mejora la capacidad de una organización para gestionar riesgos de seguridad. Esto permite a los equipos de seguridad asignar recursos de manera eficiente y centrarse en amenazas que tienen un impacto significativo en las operaciones del negocio.

XM también facilita la comunicación de riesgos de seguridad a partes interesadas no técnicas, ayudando a traducir vulnerabilidades en impactos potenciales para el negocio, como la pérdida de datos sensibles, multas regulatorias y daños a la reputación. Este enfoque mejora el cumplimiento normativo, reduce el riesgo de sanciones y fortalece la confianza con los stakeholders.

Más allá del cumplimiento, XM mejora significativamente la preparación de una organización para calificar para la cobertura de seguros cibernéticos. Al demostrar un compromiso sólido con la seguridad a través de una estrategia integral de XM, las empresas pueden obtener mejores términos de seguro y primas más bajas.

Para implementar XM con éxito, se necesita un enfoque integral que comience con la evaluación de la pila de seguridad externa, incluyendo servidores web, puertas de enlace VPN, servidores de correo y otros servicios expuestos a internet. Los equipos de seguridad pueden utilizar compromisos de gestión de la superficie de ataque (ASM) para catalogar todos los activos expuestos a internet.

El uso de herramientas automatizadas para escanear continuamente y actualizar el inventario asegura que no se pasen por alto nuevos activos o activos desconocidos. Esta perspectiva es crucial para entender cómo se pueden explotar las vulnerabilidades a través de diferentes segmentos de la red. Por ejemplo, el análisis revela que el 64% de las vulnerabilidades de servicios perimetrales en el Catálogo de Vulnerabilidades Explotadas Conocidas (KEV) son altamente susceptibles de ser explotadas.

Al consolidar datos de diferentes activos dentro del ecosistema de red, los equipos de seguridad pueden visualizar todo el camino de ataque, identificar vulnerabilidades críticas y priorizar esfuerzos de remediación basados en el impacto potencial y la explotabilidad. Los equipos deben utilizar los conocimientos obtenidos de XM para actualizar y refinar continuamente sus estrategias de seguridad.

En esencia, XM transforma el flujo de alertas de seguridad en inteligencia procesable, permitiendo a las empresas gestionar riesgos de manera proactiva y mantener posturas de ciberseguridad sólidas. En un entorno saturado de alertas y amenazas potenciales, XM ayuda a cortar el ruido, proporcionando un mapa claro y priorizado para los esfuerzos de seguridad.

Microsoft corrige error que afectaba el arranque de Windows Server 2022 en sistemas con nodos NUMA

| Categoría | Seguridad en Endpoint |

|---|---|

| Nombre del tema | Error en nodos NUMA impide el arranque de Windows Server 2022 |

| Brecha | Fallo en el arranque de sistemas con múltiples nodos NUMA |

| Criticidad | |

| Solución propuesta | Aplicación de la actualización KB5052819 y actualización del stack de servicio KB5050117 |

| Beneficios esperados | Mejora en la estabilidad del sistema y capacidad de recibir futuras actualizaciones sin problemas |

| Fuente | Bleeping Computer |

Microsoft ha solucionado un error crítico que impedía el arranque de algunos sistemas Windows Server 2022 con dos o más nodos NUMA. NUMA, o Acceso No Uniforme a la Memoria, es una arquitectura utilizada para optimizar el rendimiento en sistemas con múltiples procesadores o núcleos, comunes en entornos empresariales y de computación de alto rendimiento.

El problema afectaba a servidores con dos o más nodos NUMA, un diseño que mejora la interacción entre CPUs y memoria al proporcionar acceso más rápido a la memoria “local”. Microsoft explicó en el documento de soporte KB5052819 que ciertos servidores con esta configuración no lograban arrancar correctamente. La solución, incluida en el paquete de actualización reciente, se descarga e instala automáticamente si ya se habían aplicado actualizaciones previas.

Junto con la corrección del error, Microsoft también lanzó la actualización del stack de servicio para Windows Server 2022 (KB5050117). Esta actualización incluye mejoras en la calidad del stack de servicio, el componente encargado de instalar actualizaciones, garantizando una mayor robustez y fiabilidad para recibir e instalar futuras actualizaciones de Microsoft.

Este incidente no es el primero que afecta a la línea de servidores de Microsoft. En septiembre, la compañía solucionó un problema conocido que provocaba fallos de arranque, bloqueos y problemas de rendimiento en Windows Server 2019 tras las actualizaciones de seguridad de agosto de 2024.

Más recientemente, en noviembre, Microsoft abordó varios errores que causaban problemas de instalación, actualizaciones fallidas y pantallazos azules de la muerte (BSOD) en dispositivos Windows Server 2025 con un alto número de núcleos. Además, la empresa está trabajando en una solución para otro problema de Windows Server 2025 relacionado con entornos iSCSI, que provoca errores de arranque con mensajes de “dispositivo de arranque inaccesible”.

La corrección de este error es esencial para garantizar el correcto funcionamiento de sistemas críticos que dependen de la arquitectura NUMA. Los administradores de sistemas deben asegurarse de aplicar las actualizaciones más recientes para mantener la estabilidad y seguridad de sus entornos de servidor.